REDES VLAN Y EL ROUTER

LAN virtuales (VLAN)

-

Una VLAN es un grupo lógico de dispositivos de red

que no están limitados a estar físicamente conectados

a un único segmento físico

-

Los dispositivos o usuarios de las VLAN pueden

ser agrupados por función, departamento o aplicación

independientemente de en cual segmento físico se

encuentren

-

Las VLAN crean un dominio de broadcast que no

está restringido a un mismo segmento físico y son

tratadas como una subred

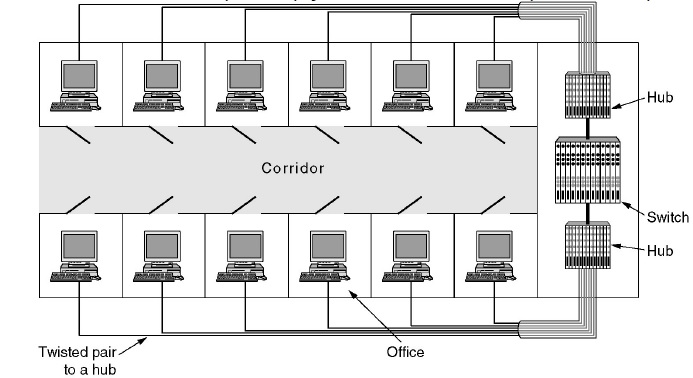

Un edificio con cableado centralizado que usa

concentradores (hubs) y conmutadores (switches)

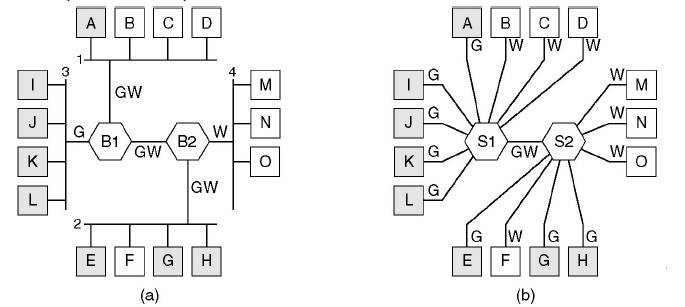

(a) Cuatro LAN físicas organizadas por

dos puentes en dos VLAN, gris y blanca.

(b) Las mismas 15 máquinas organizadas

en VLAN por conmutadores LAN (switches)

Asignación de VLAN

-

Cada puerto es asignado a una VLAN

-

Cada dirección MAC es asignada a una VLAN

-

Cada protocolo de capa 3, dirección IP o subred es

asignada a una VLAN

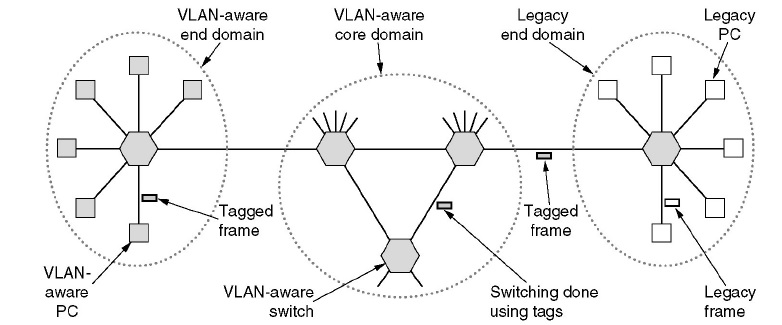

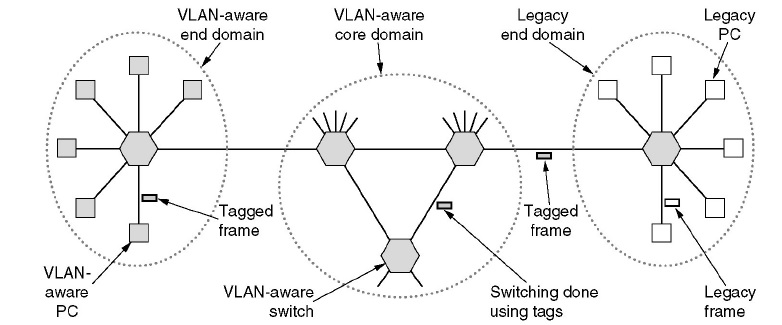

El estándar IEEE 802.1Q

Conmutadores con conocimientos de 802.1q Los símbolos

sombreados son conocen acerca de VLAN; los vacíos no.

-

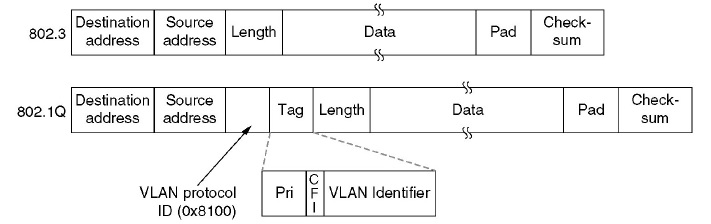

La trama 802.3 y nuevo formato 802.1Q

-

Pri 3 bits: para priorizar tráfico. Tiempo real

duro, suave e independiente del tiempo.

-

CFI 1 bit: indica que viaja una trama 802.5

-

Identificador de VLAN: 12 bits

VLAN TRUNKING PROTOCOL

La configuración de la VLAN en una red

de entorno pequeño puede ser fácilmente administrable,

mientras que en entornos grandes de administración puede

resultar muy engorrosa y complicada debido a que se tienen

que configurar todas las VLAN en todos los switches y

puede ser fácil que alguna VLAN no se configure en algunos

de los switches, sobre todo en el diseño de VLAN de

extremo a extremo. En el caso de una red con tamaño

considerable es importante mantener la consistencia en las

VLAN que se han creado, para esto resulta muy recomendable

disponer de algún mecanismo que permita tener todos los

switches sincronizados en cuanto a las VLAN de una red.

VTP (VLAN TRUNKING PROTOCOL) proporciona

un medio sencillo de mantener una configuración de VLAN

coherente a través de toda la red conmutada. VTP permite

soluciones de red conmutada fácilmente escalable a otras

dimensiones, reduciendo la necesidad de configuración

manual de la red. Es un protocolo de Cisco de capa 2 que

permite intercambiar información sobre la VLAN entre trunk

de forma que los switches de la red tengan la base de

datos de VLAN sincronizadas en todo momento desde un punto

central de la red.

En el caso de no utilizar switches Cisco o de querer

interconectar switches Cisco con otro de distinto

fabricante no se podría utilizar VTP debiendo utilizar

algún protocolo abierto como GVRP (GRAP VLAN Registration

Protocol). GARP y GVRP están definidos en los estándares

IEE 802.1D y 802.1Q (cláusula 11) respectivamente y tienen

funcionalidades muy similares al VTP pero como protocolos

abiertos.

VTP en protocolo de mensajería de capa 2

que mantiene la misma relación de la configuración de VLAN

a través de un dominio de administración común,

gestionando las adiciones, supresiones y cambios de nombre

de las VLAN a través de las redes.

Existen varias versiones de VTP en el caso particular de

nuestro enfoque no es fundamental especificar las

diferencias entre ellas.

Dominios de VTP

VTP utiliza dominios para agrupar a los

switches que comparten la misma información de VLAN.

Varios switches interconectados comparten un mismo entorno

de VTP y cada switch se configura para residir en ese

determinado dominio VTP.

Dentro de un dominio VTP se intercambia la siguiente

información gracias a los anuncios de VTP:

-

Nombre del dominio

-

Versión de VTP Lista de VLAN

-

Parámetros específicos de cada VLAN

Modos de VTP

Los switches dentro del mismo dominio VTP pueden

funcionar de tres formas diferentes:

Modo servidor: los servidores son los encargados de

crear y mantener la información de todas las VLAN en la

red y son los encargados de pasar esta información al

resto de switches. Por defecto los switches Cisco están en

modo servidor.

Modo cliente: los switches en modo

cliente no pueden hacer ninguna modificación en las VLAN y

mantienen la información de VLAN gracias a los mensajes

que son enviados desde los switches servidores.

Modo transparente: los switches en modo

transparente no participan en el proceso de VTP pero

reenvían los mensajes de VTP de forma diferente

dependiendo de la versión de VTP. Si es VTP versión 1 solo

se reenvían los mensajes de VTP que tengan la versión 1 y

que correspondan al mismo nombre de dominio. En VTP

versión 2 sin embargo los switches transparentes son

capaces de renviar los mensajes de VTP aunque no

correspondan ni a la versión que tiene el switch

configurado ni al dominio en el que esté incluido este

switch en modo transparente.

Anuncios de VTP

Los switches que utilizan VTP versión 1 y 2 anuncian las

VLAN (solo desde la 1 hasta la 1005), números de versión y

parámetros de cada VLAN por los trunk para notificar esta

información al resto de los switches del dominio mediante

mensajes de multicast. La versión 3 de VTP permite la

utilización de VLAN en el rango de 1 a 4095, lo que haría

al VTP compatible con el estándar 802.1Q.

Es importante comentar que el número de

revisión de configuración empieza siempre en 0 y que cada

vez que se produce un cambio el número de versión de

configuración se incrementa en 1 y el mensaje con número

de versión de configuración más alto se considera el

último y por tanto el que hay que sincronizar. También es

importante saber que por defecto los anuncios de VTP se

transmiten en texto plano y sin contraseña, es decir, sin

crifrado, por lo que no se realiza un intercambio de

información seguro.

Dicho esto, surge un problema bastante

serio. Teniendo en cuenta que los switches Cisco por

defecto están en modo servidor y que los clientres VTP

almacena la información que tenga el número de revisión de

configuración más alto, es posible que se utilice un

switch incorporado de algún otro sitio donde su número de

revisión de configuración sea mas alto. Al estar este

último por efecto en modo servidor, existe la posibilidad

de que el nuevo switch incorporado en la red sobreescriba

la configuración de todos los switches de la red borrando

y/o creando VLAN y por tanto modificando la configuración

y dando lugar a fallos en la red. Por supuesto si ese

switch se introdujera en modo cliente y tuviera un número

de revisión más alto que el servidor, ignoraría las

actualizaciones y esto significaría que el switch no

actualizaría su configuración.

Es sumamente importante que antes

incorporar un switch nuevo en la red asegurarse de que el

número de revisión de la configuración se establece a 0,

pero forma indirecta con cualquier de estas dos formas:

Cambiando el modo del switch a

transparente y posteriormente otra vez a servidor.

Cambiando el nombre del dominio de VTP a uno cualquiera

que no utilice y volviendo luego a configurar el domino de

VTP correcto.

Una vez asumidas estas preocupaciones se

podrá proceder a instalar el nuevo switch.

Los anuncios de VTP se generan de tres formas diferentes:

Summary Advertisements: estos anuncios

se generan por el servidor cada 300 segundos o cada vez

que se ha realizado un cambio en la base de datos de VLAN.

Subsets Advertisements: estos anuncios se crean cada vez

que se genera un cambio en alguna VLAN.

Advestisement Request for Clients: este tipo de anuncios

se envían cada vez que un cliente necesita que se

actualice la configuración, por ejemplo después del reset

de un equipo.

Los switches que operan en modo servidor

no necesitan que se les pase la configuración después de

un reset ya que guardan la información de VTP y de las

VLAN en el archivo vlan.dat en la Flash, con lo que los

reset no implican pérdida alguna de la información.

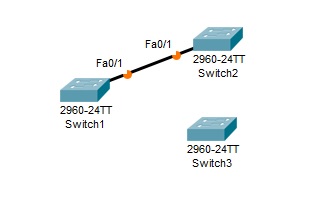

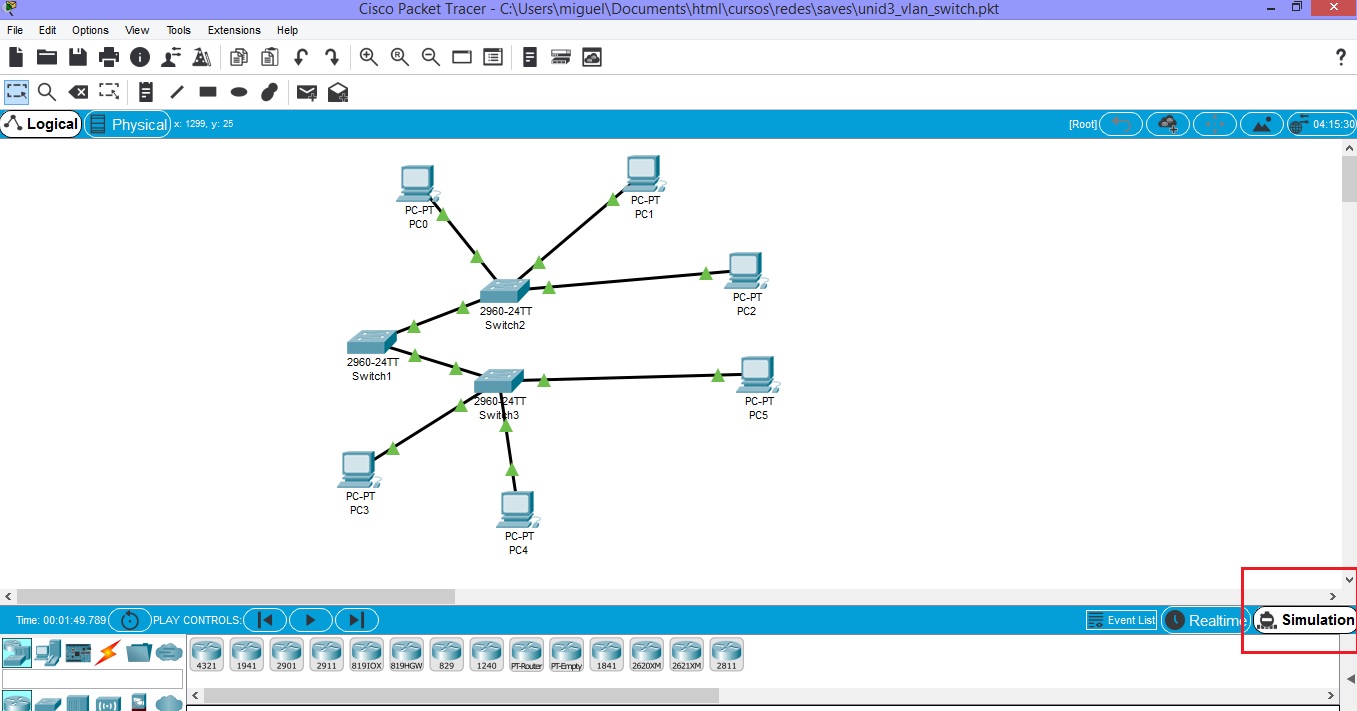

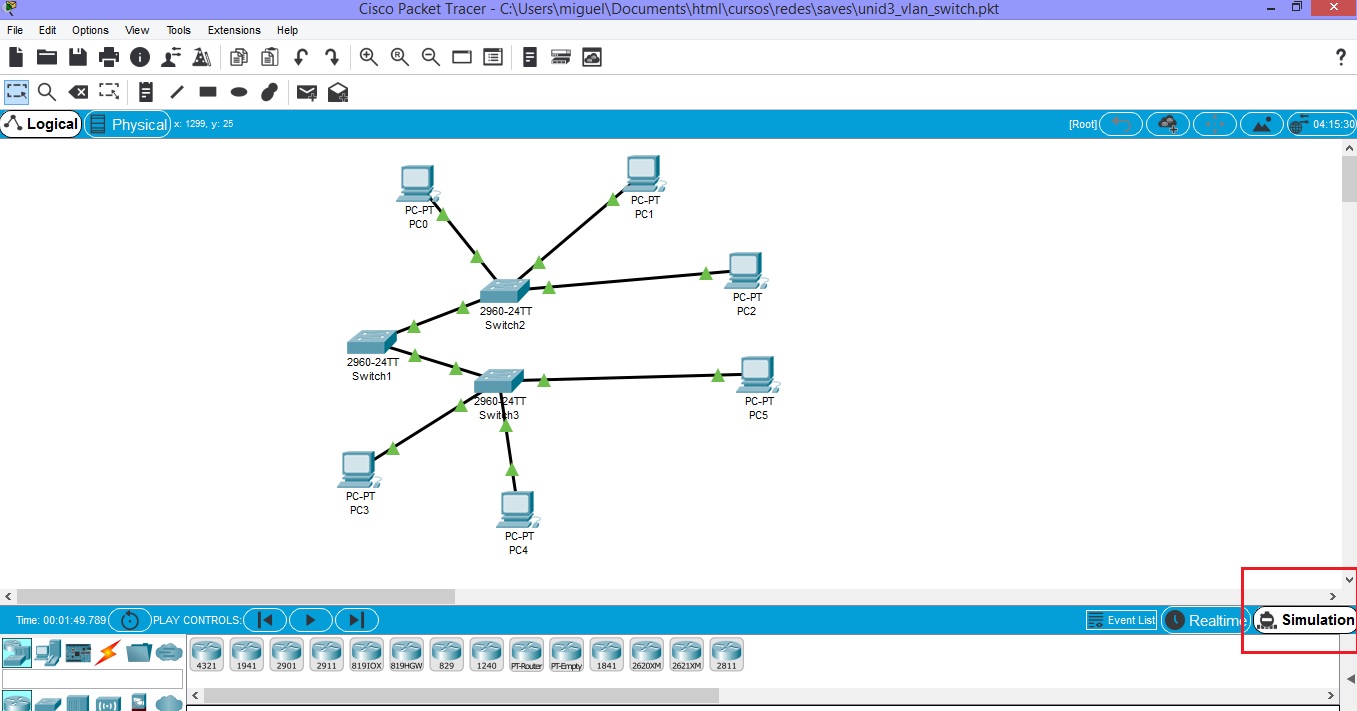

En esta actividad, se practica la configuración del VTP.

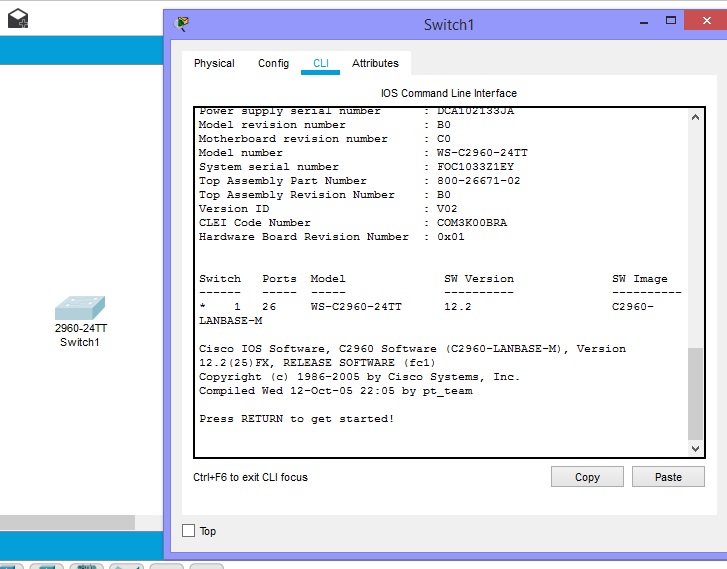

Cuando Packet Tracer se abre por primera vez, los switches

ya contienen una configuración parcial.

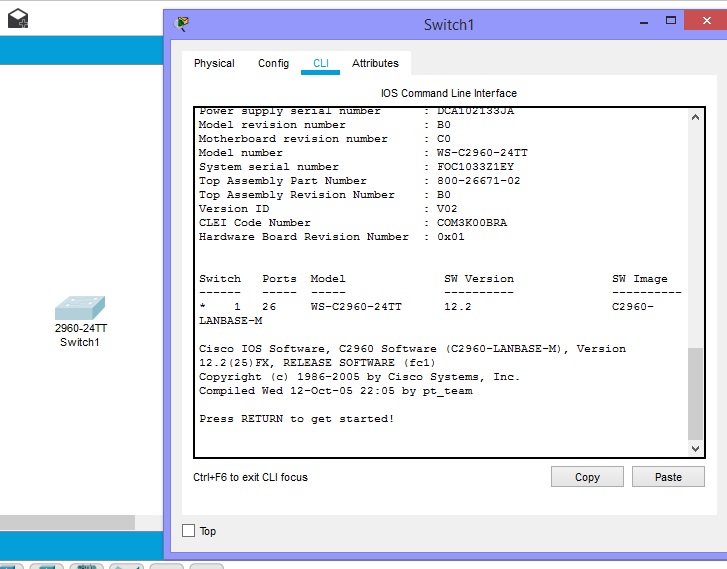

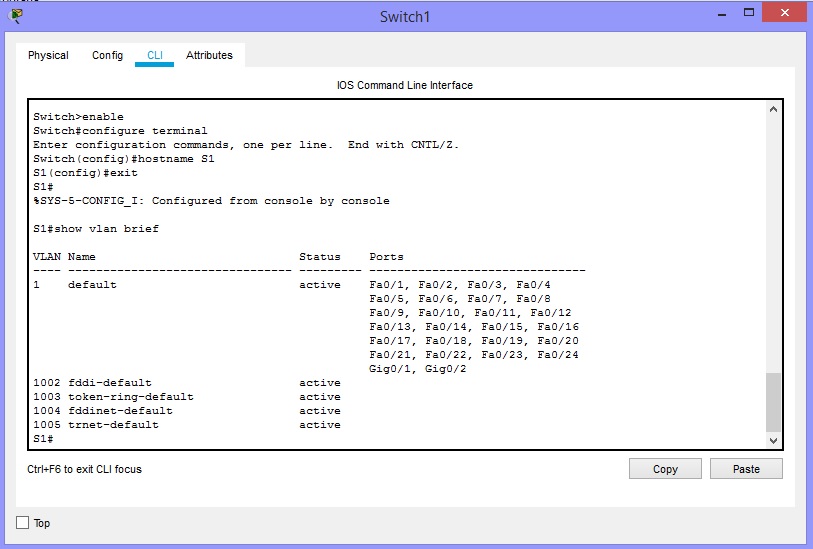

Iniciamos con selecionar el switch 2960

Seleccionamos el switch y abrimos la interface CLI:

Presionamos ENTER a lo que nos lleva a la interface del

SWITCH

Tarea 1: Investigar la

configuración actual

Paso 1. Verifique la configuración

en ejecución actual de los switches.paraello recordemos

lo siguiente (comandos del switch)

Configuración inicial:

Acceso a modos de configuración

Para ir al modo EXEC Usuario:

Conectarse al Switch por consola y en el hyperterminal

introducir la contraseña inicial

esta contraseña se define en contraseña de consola

S1>

Para ir al modo EXEC privilegiado:

introducir "enable" y la contraseña para este modo

(Este es un modo de visualización)

La contraseña de este modo se define en contraseña

secret

S1>enable

S1#

Para ir al modo Configuración Global:

introducir "configure terminal" en el modo EXEC

privilegiado (Este es un modo de configuración)

S1#configure terminal

S1(config)#

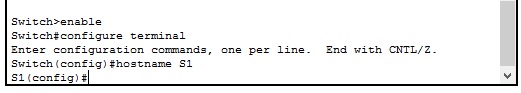

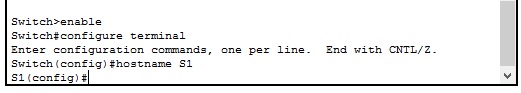

Configurar el nombre de host del switch

(El comando es "hostname" seguido de un espacio y el

nombre que en este caso ponemos S1)

>enable

S1#configure terminal

S1(config)#hostname S1

Se ha asignado el nombre de S1 al Switch

ejecutamos exit para regresar al modo excec

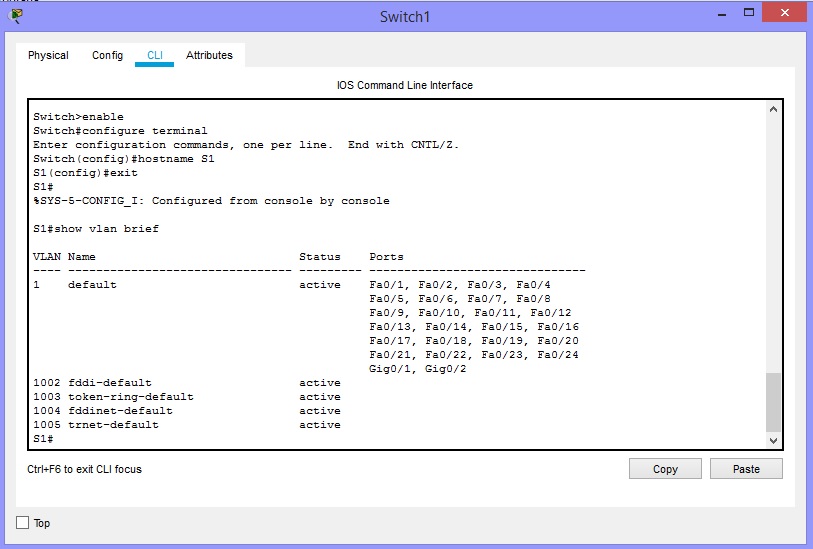

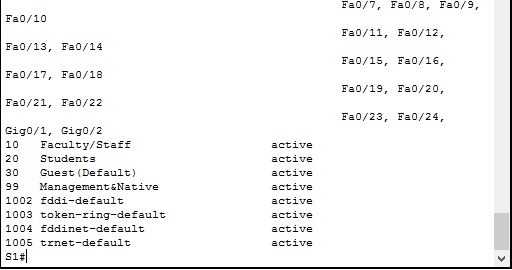

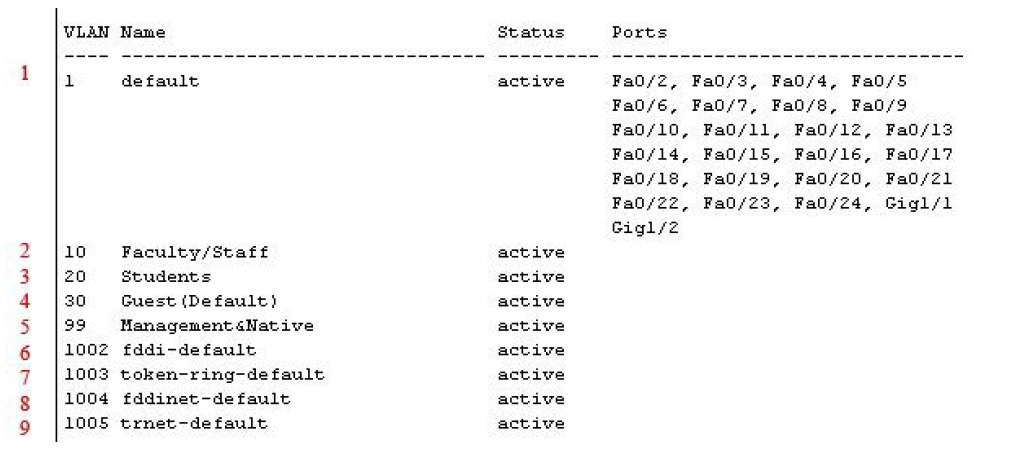

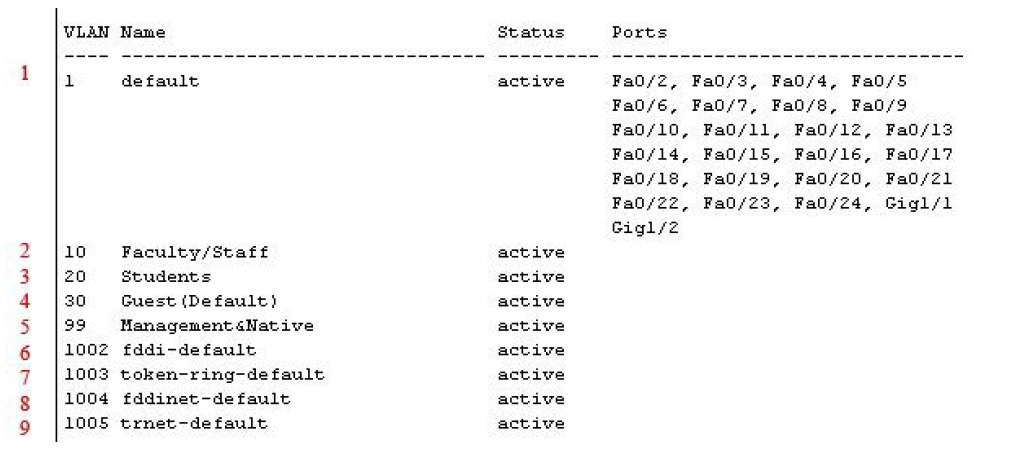

Paso 2. Muestre las VLAN

actuales de cada switch

S1#show vlan brief

Guardar el contenido del archivo de configuración en

ejecución en la RAM no volátil (NVRAM), se ejecuta el

comando "copy running-config startup-config". (debemos

estar en el modo exec.)

S1#copy running-config startup-config

¿Hay alguna VLAN presente?

Si (1, 1002, 1003, 1004,

1005) estan presentes en S1, el alumno debera verificar

que esten en los otros Switch quese configuraran a

continuacion.

Las VLAN, ¿las crea el usuario o son VLAN por defecto?

Son creadas por defecto (en otras palabras significa que

ya estan preparadas de antemano en la estructura del

sistema), y estan activas.

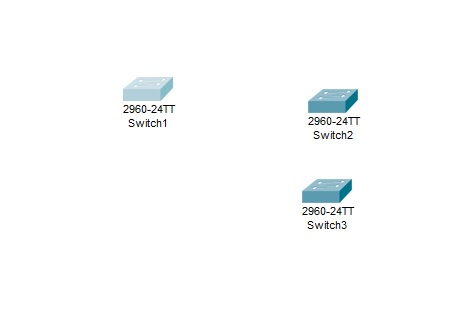

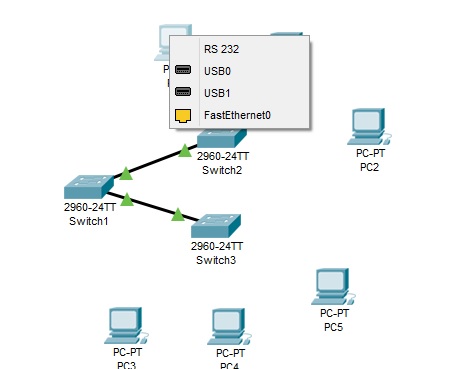

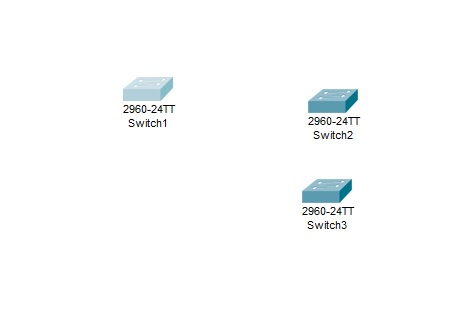

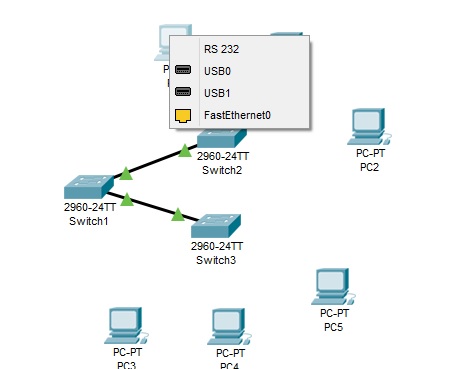

Agregamos otros 2 Switch y cambiemos los nombres a S2 y

S3. (esta tarea la realizara cada alumno)

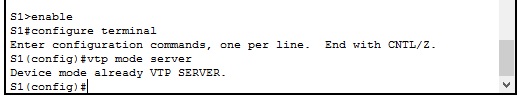

Tarea 2: Configurar el S1 como

servidor VTP

Paso 1. Configure el comando del

modo VTP.

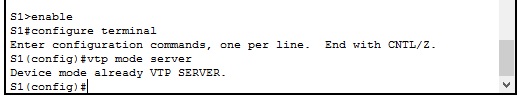

El S1 es el servidor para el VTP. Establezca el S1 en

modo servidor.

S1>enable

S1#configure terminal

Enter configuration commands, one per line. End with

CNTL/Z.

S1(config)#vtp mode server

Device mode already VTP SERVER.

S1(config)#

Observe que el switch ya está establecido para el modo

servidor por defecto. Sin embargo, es importante que usted

configure este comando de manera explícita para asegurarse

que el switch esté en modo servidor.

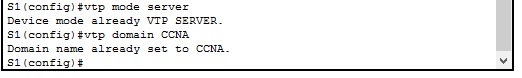

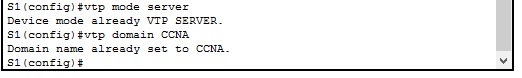

Paso 2. Configure el nombre del

dominio VTP.

Configure el S1 con CCNA como nombre de dominio VTP.

Recuerde que los nombres de dominio VTP distinguen

mayúsculas de minúsculas.

S1(config)#vtp domain CCNA

Changing VTP domain name from NULL to CCNA

S1(config)#

Observe que el switch ya está establecido para el modo

servidor por defecto. Sin embargo, es importante que usted

configure este comando de manera explícita para asegurarse

que el switch esté en modo servidor.

Configure el nombre del dominio VTP.

Configure el S1 con CCNA como nombre de dominio VTP.

Recuerde que los nombres de dominio VTP distinguen

mayúsculas de minúsculas.

S1(config)#vtp domain CCNA

Changing VTP domain name from NULL to CCNA

S1(config)#

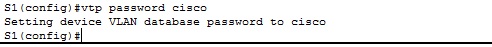

Paso 3. Configure la contraseña de

dominio VTP.

Configure el S1 con cisco como contraseña de dominio VTP.

Recuerde que las contraseñas de dominio VTP distinguen

mayúsculas de minúsculas.

S1(config)#vtp password cisco

Setting device VLAN database password to cisco

S1(config)#

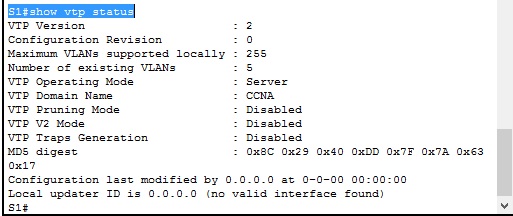

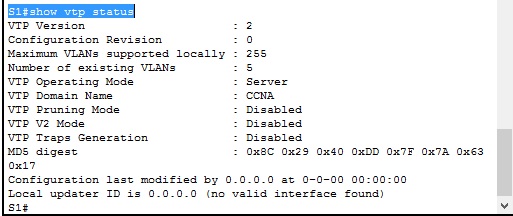

Paso 4. Confirme los cambios de

configuración.

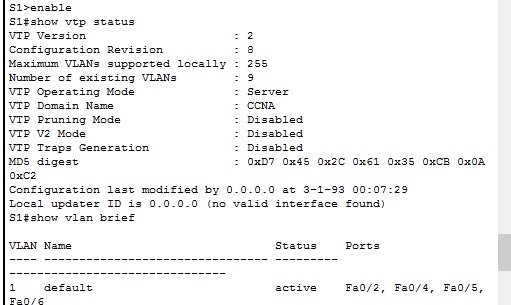

Utilice el comando show vtp status del S1 para confirmar

que el modo y el dominio VTP se configuraron

correctamente.

S1#show vtp status

VTP Operating Mode : Server

VTP Domain Name : CCNA

Para verificar la contraseña VTP, utilice el

comando show vtp password.

S1#show vtp password

Tarea 3: Configurar S2 y S3 como

clientes VTP

Paso 1. Configure el comando del

modo VTP.

El S2 y el S3 son clientes VTP. Establezca estos dos

switches en modo cliente.

Paso 2. Configure el nombre del

dominio VTP.

Antes de que S2 y S3 acepten las publicaciones VTP desde

S1, deben pertenecer al mismo dominio VTP. Configure S2 y

S3 con CCNA como nombre del dominio VTP. Recuerde que los

nombres de dominio VTP distinguen mayúsculas de

minúsculas.

S3#enable

S3#configure terminal

Enter configuration commands, one per line. End with

CNTL/Z.

S3(config)#vtp mode client

Setting device to VTP CLIENT mode.

S3(config)#vtp domain CCNA

Changing VTP domain name from NULL to CCNA

S3(config)#exit

S3#

%SYS-5-CONFIG_I: Configured from console by console

S3#copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

S3#

vtp mode client

S2>enable

S2#configure terminal

Enter configuration commands, one per line. End with

CNTL/Z.

S2(config)#vtp mode client

Setting device to VTP CLIENT mode.

S2(config)#vtp domain CCNA

Changing VTP domain name from NULL to CCNA

S2(config)#exit

S2#

%SYS-5-CONFIG_I: Configured from console by console

S2#copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

S2#

Paso 3. Configure la contraseña de

dominio VTP.

Además, S2 y S3 deben utilizar la misma

contraseña antes de que puedan aceptar las publicaciones

VTP del servidor VTP. Configure S2 y S3 con cisco como

contraseña del dominio VTP. Recuerde que las contraseñas

de dominio VTP distinguen mayúsculas de minúsculas.

S3>enable

S3#configure terminal

Enter configuration commands, one per line. End with

CNTL/Z.

S3(config)#vtp password cisco

Setting device VLAN database password to cisco

S3(config)#exit

S3#

%SYS-5-CONFIG_I: Configured from console by console

S3#copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

S3#

S2>enable

S2#configure terminal

Enter configuration commands, one per line. End with

CNTL/Z.

S2(config)#vtp password cisco

Setting device VLAN database password to cisco

S2(config)#exit

S2#

%SYS-5-CONFIG_I: Configured from console by console

S2#copy running-config startup-config

Destination filename [startup-config]?

Building configuration...

[OK]

S2#

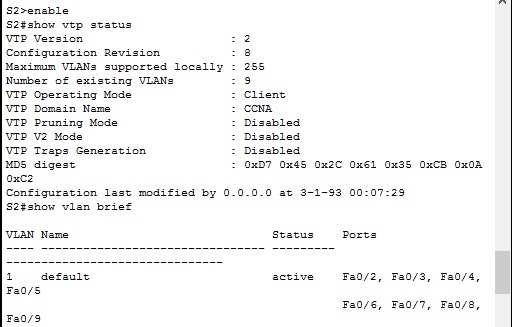

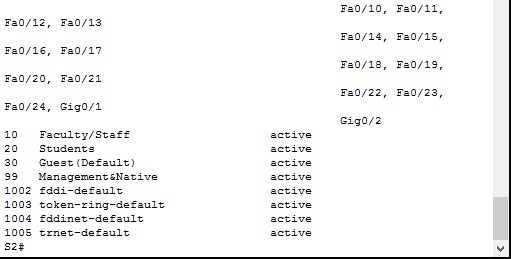

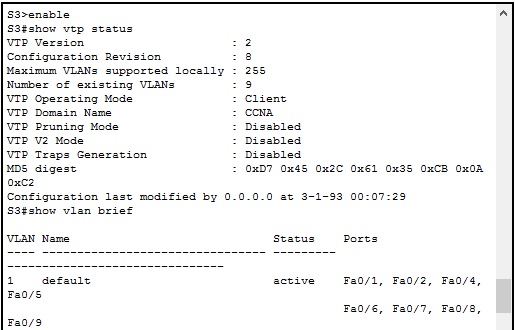

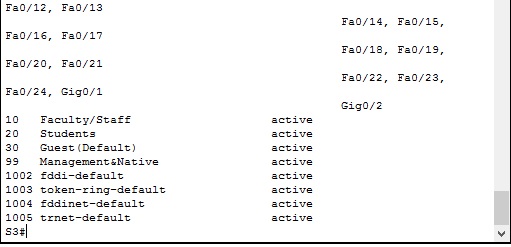

Paso 4. Confirme los cambios de

configuración.

Utilice el comando show vtp status de

cada switch para confirmar que el modo y el dominio VTP se

configuraron correctamente. Aquí se muestra el resultado

para el S3.

S3#show vtp status

VTP

Version

: 2

Configuration

Revision

: 0

Maximum VLANs supported locally : 255

Number of existing

VLANs

: 5

VTP Operating

Mode

: Client

VTP Domain

Name

: CCNA

VTP Pruning

Mode

: Disabled

VTP V2

Mode

: Disabled

VTP Traps

Generation

: Disabled

MD5

digest

: 0x8C 0x29 0x40 0xDD 0x7F 0x7A 0x63 0x17

Configuration last modified by 0.0.0.0 at 0-0-00 00:00:00

S3#

S2>enable

S2#show vtp status

VTP

Version

: 2

Configuration

Revision

: 0

Maximum VLANs supported locally : 255

Number of existing

VLANs

: 5

VTP Operating

Mode

: Client

VTP Domain

Name

: CCNA

VTP Pruning

Mode

: Disabled

VTP V2

Mode

: Disabled

VTP Traps

Generation

: Disabled

MD5

digest

: 0x8C 0x29 0x40 0xDD 0x7F 0x7A 0x63 0x17

Configuration last modified by 0.0.0.0 at 0-0-00 00:00:00

S2#

S1>show vtp status

VTP

Version

: 2

Configuration

Revision

: 0

Maximum VLANs supported locally : 255

Number of existing

VLANs

: 5

VTP Operating

Mode

: Server

VTP Domain

Name

: CCNA

VTP Pruning

Mode

: Disabled

VTP V2

Mode

: Disabled

VTP Traps

Generation

: Disabled

MD5

digest

: 0x8C 0x29 0x40 0xDD 0x7F 0x7A 0x63 0x17

Configuration last modified by 0.0.0.0 at 0-0-00 00:00:00

Local updater ID is 0.0.0.0 (no valid interface found)

S1>

Oberve que el número de revisión de configuración es 0

en los tres switches. ¿Por qué? Cada vez que se agrega,

modifica o elimina una VLAN, el número de revisión de

configuración aumenta. Es cero porque las VLAN todavía no

se han creado/configurado.

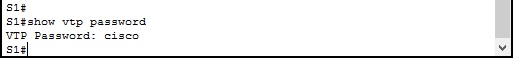

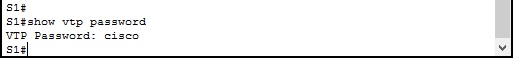

Para verificar la contraseña VTP, utilice el comando

show vtp password.

S1>enable

S1#show vtp password

VTP Password: cisco

S1#

S2>enable

S2#show vtp password

VTP Password: cisco

S2#

S3>enable

S3#show vtp password

VTP Password: cisco

S3#

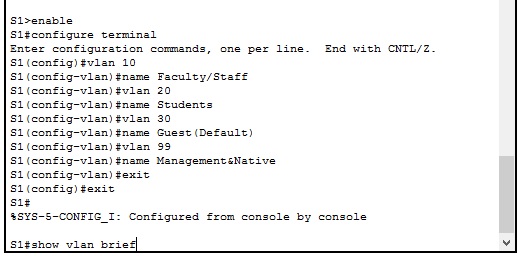

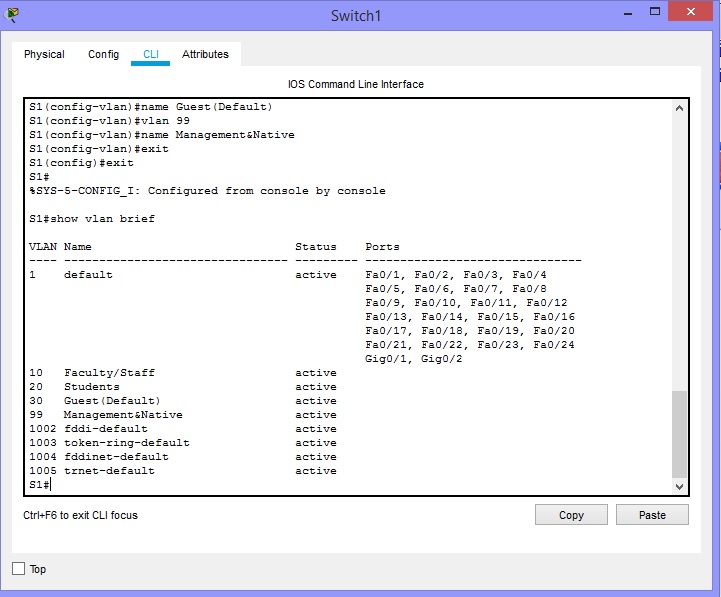

Tarea 4: Configurar las VLAN en S1

Se pueden crear VLAN en el servidor VTP y distribuirlas

a los demás switches del dominio VTP. En esta tarea, usted

crea 4 VLAN nuevas en el servidor VTP del S1. Estas VLAN

se distribuyen al S2 y al S3 por medio del VTP.

Paso 1. Cree las VLAN.

Los nombres de las VLAN distinguen mayúsculas de

minúsculas

VLAN 10 named Faculty/Staff

VLAN 20 named Students

VLAN 30 named Guest(Default)

VLAN 99 named Management&Native

S1(config)#vlan 10

S1(config-vlan)#name Faculty/Staff

S1(config-vlan)#vlan 20

S1(config-vlan)#name Students

S1(config-vlan)#vlan 30

S1(config-vlan)#name Guest(Default)

S1(config-vlan)#vlan 99

S1(config-vlan)#name Management&Native

Verifique las VLAN.

Utilice el comando show vlan brief para verificar las

VLAN y sus nombres.

Si usted ingresa el mismo comando en S2 y S3, observa

que las VLAN no se encuentran en su base de datos VLAN.

¿Por qué no?

Los switchs S2 y S3 todavía no

están configurados para tener comunicaciones

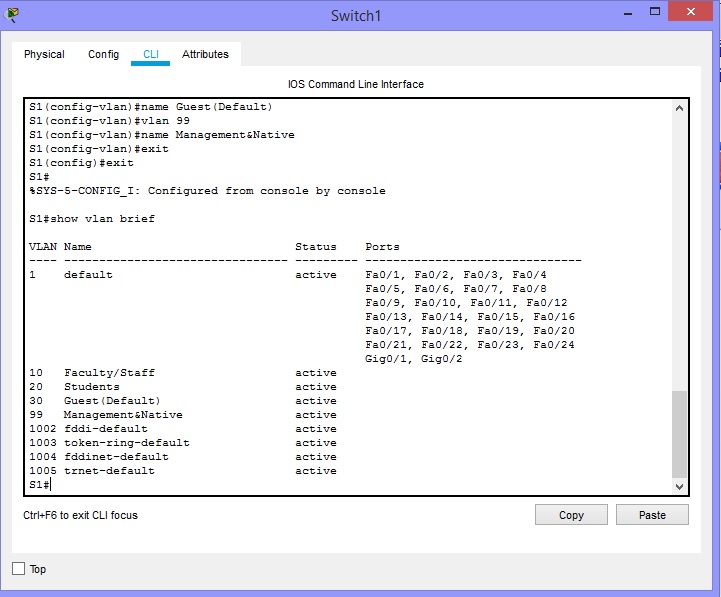

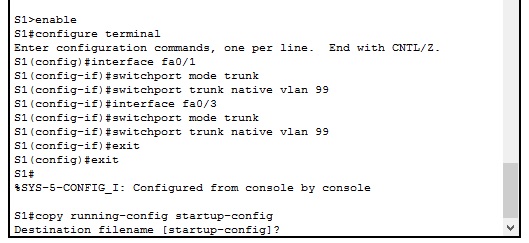

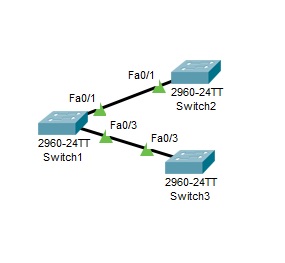

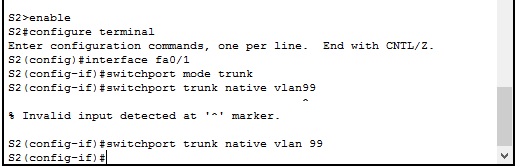

Tarea 5: Configurar los enlaces

troncales en S1, S2 y S3

Utilice el comando switchport mode trunk para establecer

el modo de enlace troncal para cada uno de los enlaces

troncales. Utilice el comando switchport trunk native vlan

99 para establecer la VLAN 99 como la VLAN nativa.

Paso 1. Configure FastEthernet 0/1

y FastEthernet 0/3 en el S1 para el enlace troncal.

Ingrese los comandos apropiados para configurar el

enlace troncal y establecer la VLAN 99 como VLAN nativa.

S1(config)#interface fa0/1

S1(config-if)#switchport mode trunk

S1(config-if)#switchport trunk native vlan 99

S1(config-if)#interface fa0/3

S1(config-if)#switchport mode trunk

S1(config-if)#switchport trunk native vlan 99

S1(config-if)#

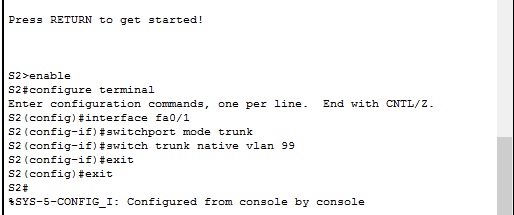

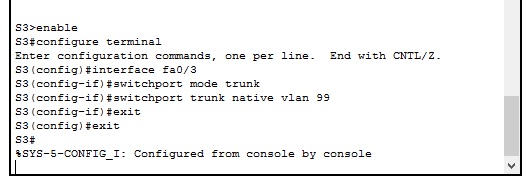

Repetir el proceso para S2 y S3, en S2 usando fa0/1, y

en S3 fa0/3

Una vez configurado, el Protocolo de enlaces troncales

dinámicos (DTP) muestra los enlaces troncales.

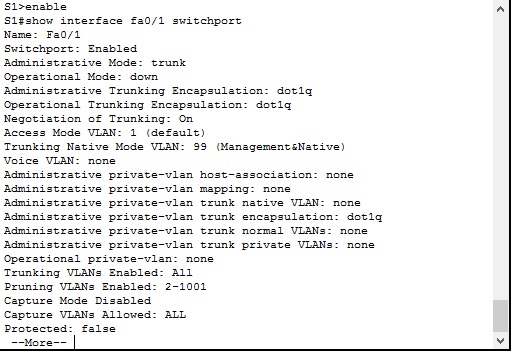

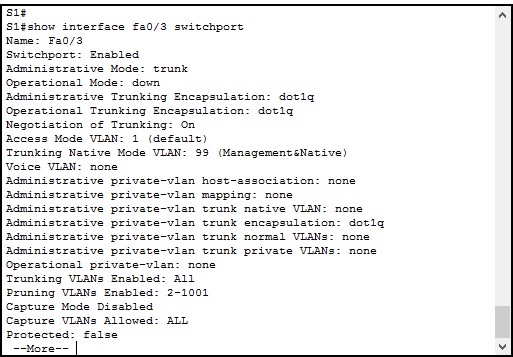

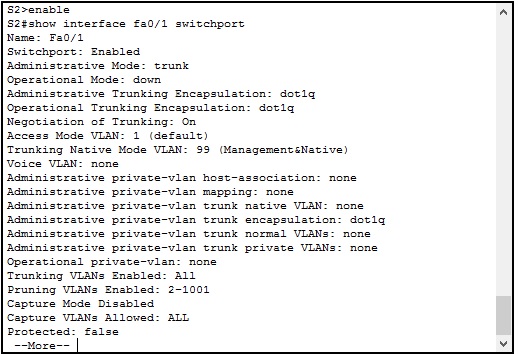

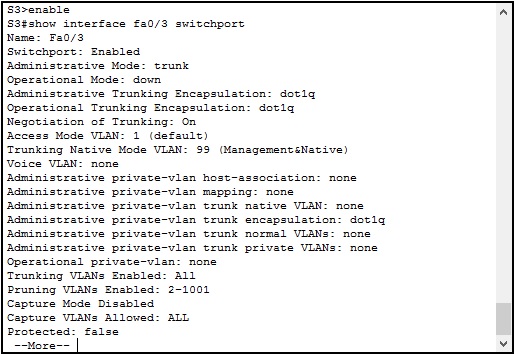

Puede verificar que el S2 y el S3 se estén enlazando al

ingresar el comando show interface fa0/1 switchport en S2

y el comando show interface fa0/3 switchport en S3.

Para S1

Para S2

Para S3

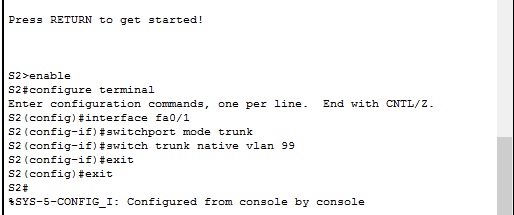

Paso 2. Configure Fast Ehternet

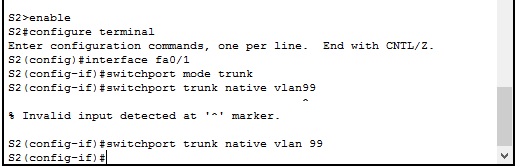

0/1 en el S2 para el enlace troncal.

Ingrese los comandos apropiados para configurar el

enlace troncal y establecer la VLAN 99 como VLAN nativa.

S2(config)#interface fa0/1

S2(config-if)#switchport mode trunk

S2(config-if)#switchport trunk native vlan 99

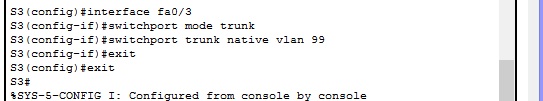

Paso 3. Configure Fast Ethernet

0/3 en el S3 para el enlace troncal.

Ingrese los comandos apropiados para configurar el

enlace troncal y establecer la VLAN 99 como VLAN nativa.

S3(config)#interface fa0/3

S3(config-if)#switchport mode trunk

S3(config-if)#switchport trunk native vlan 99

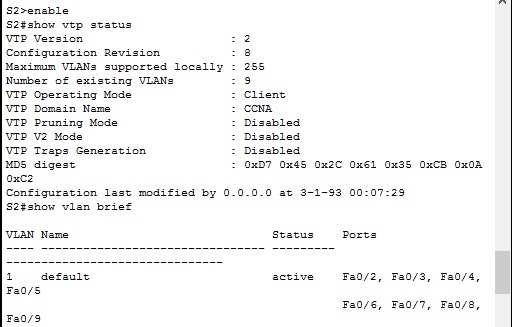

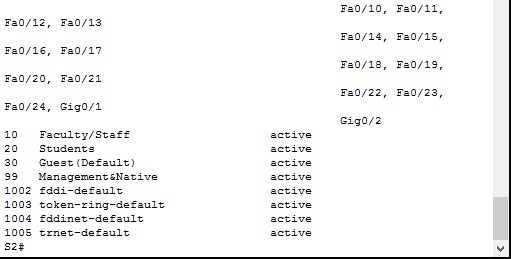

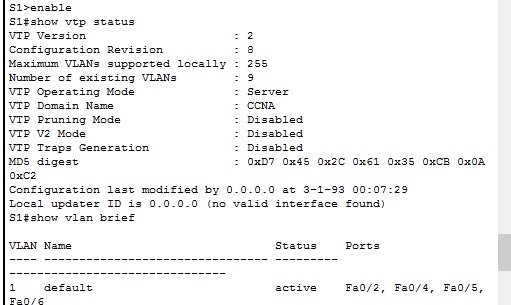

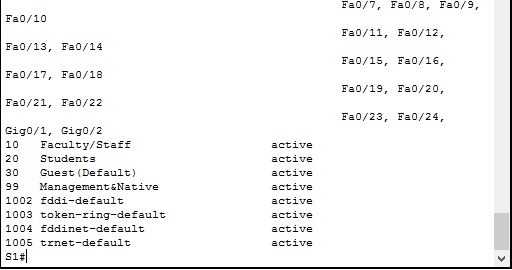

Mediante los comandos show vtp status y show vlan brief

, verifique lo siguiente.

En S2 y S3 se deben de mostrar VTP Operating mode :

como Client, y el S1 como Server

Nota: Las notificaciones VTP se saturan en todo el

dominio de administración cada cinco minutos o cada vez

que ocurre un cambio en las configuraciones de VLAN. Para

acelerar este proceso, puede alternar entre el modo de

tiempo real y el modo de simulación hasta la próxima

vuelta de actualizaciones. Sin embargo, es posible que

deba hacerlo varias veces, ya que esto sólo adelanta el

reloj de Packet Tracer 10 segundos cada vez. De forma

alternativa, se puede cambiar uno de los switches clientes

al modo transparente y luego regresar al modo cliente.

¿Cuál es el número de revisión de la

configuración? 8

9 10

¿Por qué el número de revisión de la configuración es

mayor que la cantidad de VLAN que usted creó?

El número de revisión aumenta cada vez que se

crea/modifica/elimina una vlan

¿Cuál es el número actual de las VLAN existentes? 9

¿Por qué existen más VLAN que las cuatro que usted creó?

9 5 vlan por defecto y 4 creadas por mi

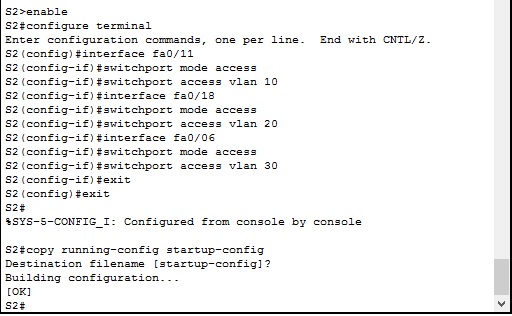

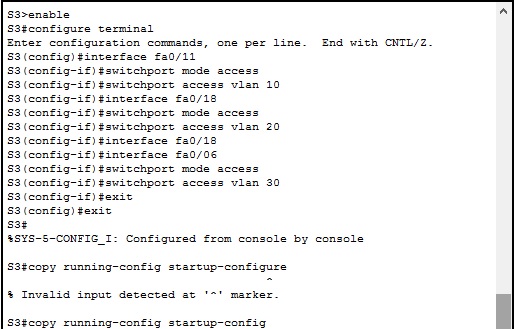

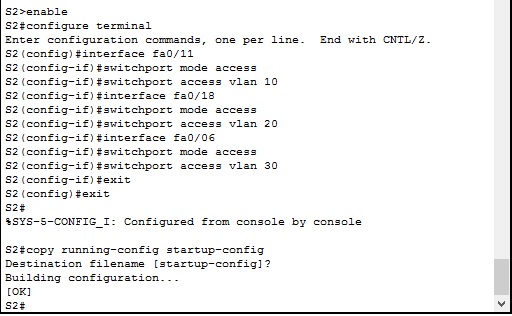

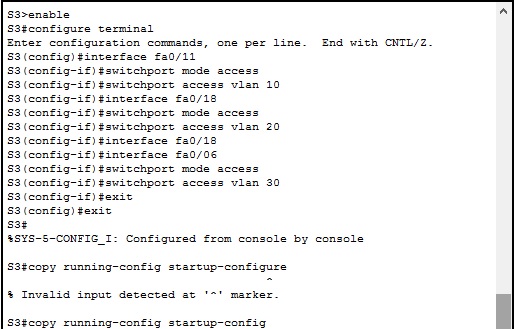

Tarea 7: Asignar las VLAN a los

puertos

Utilice el comando switchport mode access para

establecer el modo de acceso para los enlaces de acceso.

Utilice el comandoswitchport access vlan vlan-id para

asignar una VLAN a un puerto de acceso.

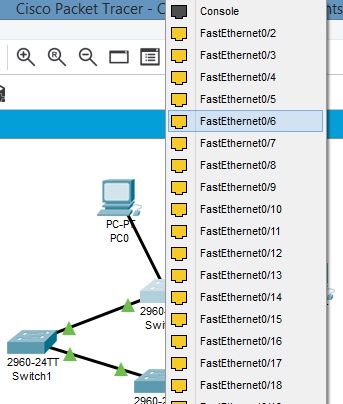

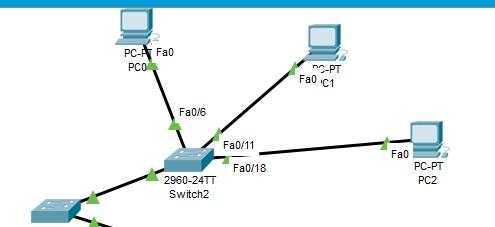

Paso 1. Asigne VLAN a los puertos de S2.

Fa0/11 en VLAN 10

Fa0/18 en VLAN 20

Fa0/6 en VLAN 30

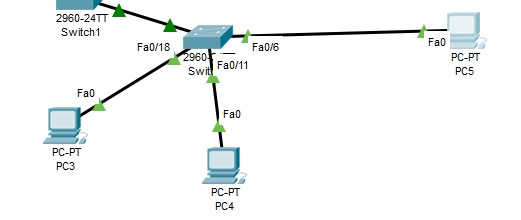

Paso 2. Asigne VLAN a los puertos

de S3.

Fa0/11 en VLAN 10

Fa0/18 en VLAN 20

Fa0/6 en VLAN 30

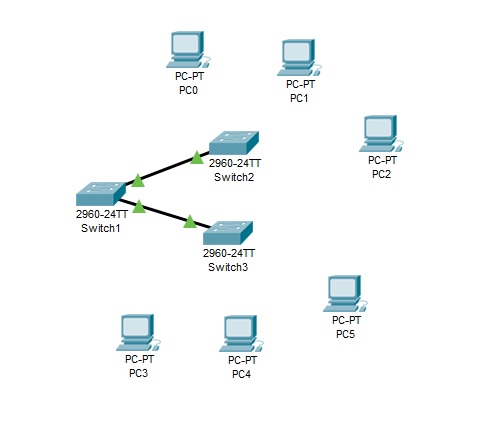

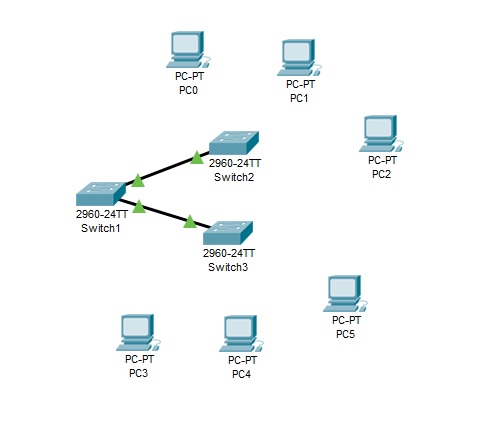

Tarea 8: Verificar la

implementación de la VLAN y probar la conectividad

Paso 1. Verifique la configuración de la VLAN y la

asignación de puertos, para esto hay que conectar 6 pc a

los switchs S2 y S3 a los puertos vlan creados f0/06,

f0/11 y f0/18.

Paso 2. Pruebe la conectividad

entre las PC.

Los pings entre las PC de la misma VLAN deben tener éxito,

mientras que los pings entre PC de diferentes VLAN deben

fallar.

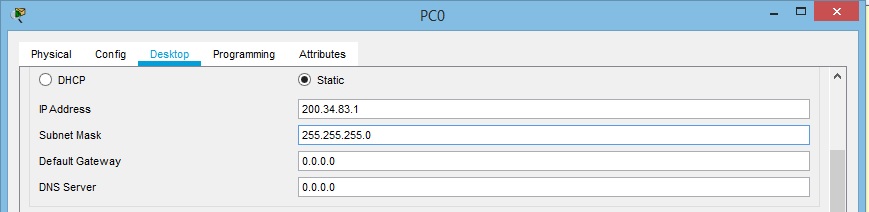

configuremos los IP para cada PC usando la siguiente

secuencia:

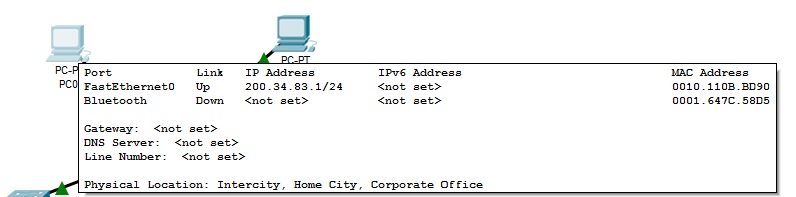

PC0 ip 200.34.83.1 netmask 255.255.255.0

PC1 ip 200.34.83.2 netmask 255.255.255.0

PC2 ip 200.34.83.3 netmask 255.255.255.0

PC3 ip 200.34.83.4 netmask 255.255.255.0

PC4 ip 200.34.83.5 netmask 255.255.255.0

PC5 ip 200.34.83.6 netmask 255.255.255.0

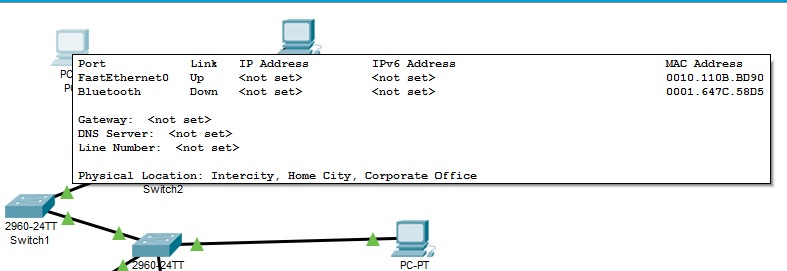

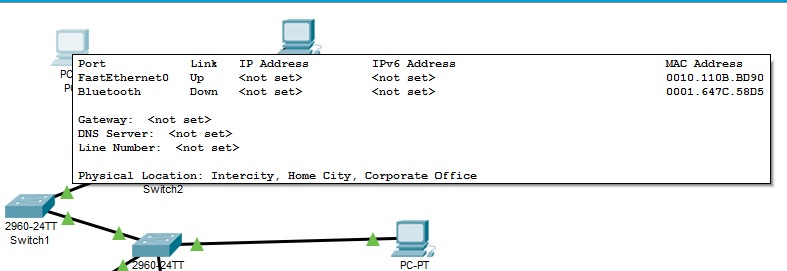

Podemos ver que no existe valor para el ip (IP

Addess) not set

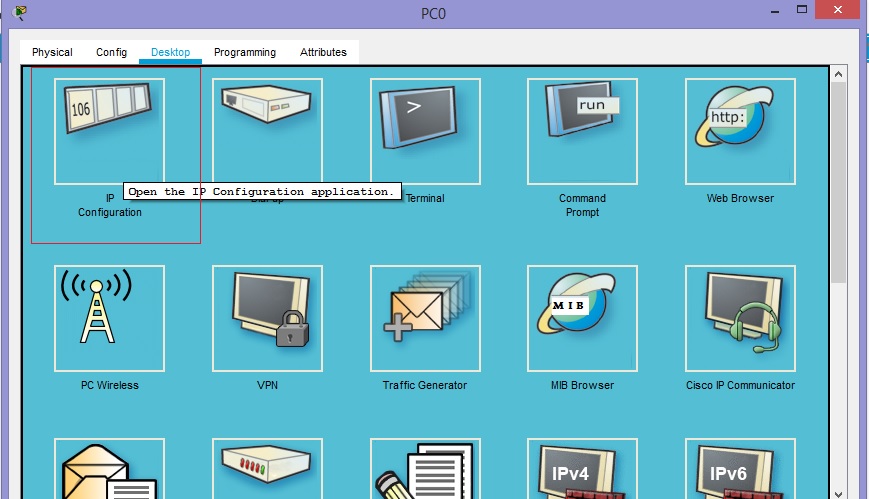

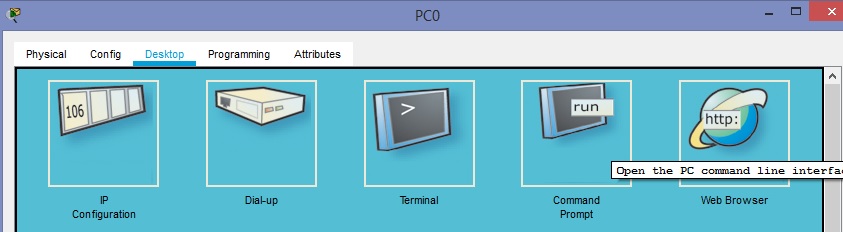

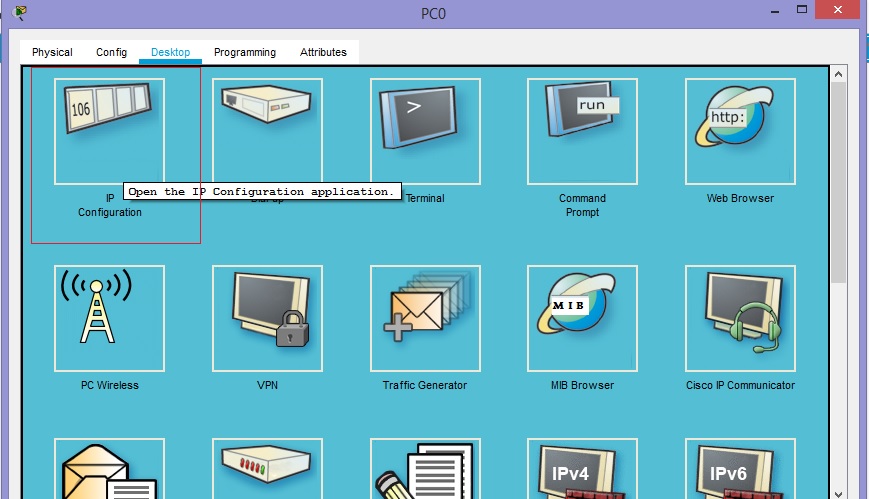

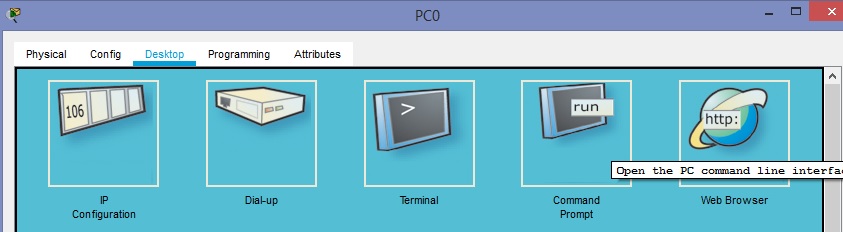

Ahora configuramos el IP, clic izquierdo en el PC0,

seleccione Desktop donde mostrara lo siguiente y

seleccionamos IP Configuration como se ve en la imagen.

A lo que nos llevara a:

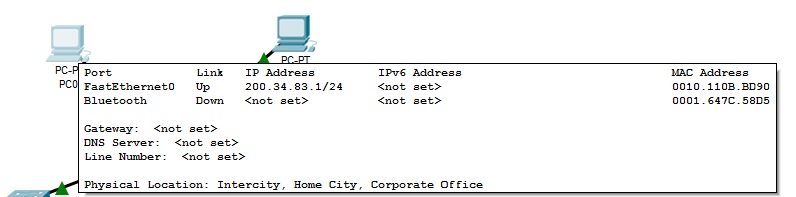

Ahora de nuevo revisamos la configuración del PC0

realizamos lo mismo para cada pc, con la secuencia

indicada arriba.

ya tenemos configurada la red, ahora realizaremos

pruebas de conectividad recordemos que estamos usando VLAN

(Virtual Local Area Network), y que las VLAN solo se

pueden comunicar entre si, pero no a loas otras VLAN por

motivos de seguridad, para realizar esta prueba usemos un

herramienta que esta incluida en el programa de simulación

que se llama Simulation, que esta en la parte inferior

derecha del programa, lo que realiza es crear pruebas de

comunicacion esntre los diferentes elementos de la red.

Aquí veras un video donde se realiza la simulación

considera que se envian sobres simulando datos que

salen de dispositivos hacia otros dispositivos recuerda la

configuración que se creo y las limitantes que se

establecieron entre las VLAN

Configuración de routers

Desarrollaremos la configuración intermedia del router a

través de comandos desde el IOS. Para ello, comenzaremos

asignando niveles de control de acceso mediante passwords,

veremos la forma de respaldar información en la NVRAM del

equipo y conoceremos las técnicas empleadas por los

expertos para la recuperación del sistema ante la pérdida

de contraseñas.

Comandos de configuración intermedia

Como se ha venido mencionando en el capítulo anterior,

existe una gran variedad de comandos que tienen a bien

emplearse en la conocida interfaz del IOS de los equipos

CISCO. Hasta ahora, hemos conocido comandos como: enable,

disable (modos de acceso EXEC), configure terminal (acceso

al modo de configuración global), show, dock set,

etcétera. En esta ocasión tendremos la oportunidad de

operar con otro conjunto de comandos, esta vez enfocados

en la configuración de protección (control de acceso),

autenticación de usuarios, respaldo de información

(recuperación) y manejo de interfaces de conexión.

Hoy en día, es cada vez más común encontrarnos con

sistemas que suelen solicitar una clave de acceso a una

sesión de trabajo. Definitivamente, los routers no son la

excepción, y es que con ello se garantiza la integridad de

los datos contenidos y la configuración previamente

realizada (toda ella almacenada en el IOS residente en la

memoria flash del router).

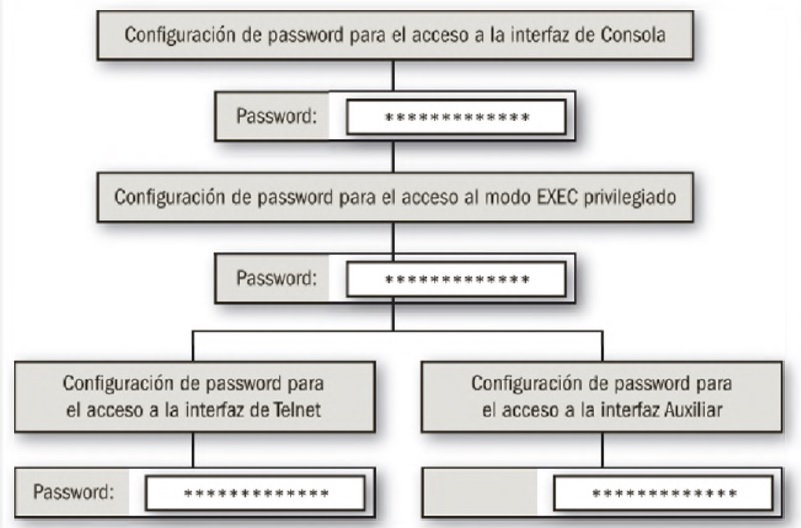

Control de acceso al equipo CISCO

La administración de equipos de red se realiza mediante

lo que conocemos como líneas del dispositivo. Por lo

general, contamos con la linea CTY (Consola), VTY (Telnet)

y AUX (Auxiliar). Estas líneas serán descritas y

configuradas más adelante.

Consideremos que antes de iniciar con la configuración

de control de acceso a los routers CISCO, vamos a conocer

la forma en la que debe asignarse tanto un nombre como una

contraseña válidos para su protección (configuración

empleada para switchs y routers).

La asignación de un nombre al equipo se hace con el

propósito de identificar tanto el número de equipos

conectados a una topología de red. como el área a la que

pertenecen (país o sucursal).

Un identificador válido es, por ejemplo:

JAP0N01, USERS, SUCURSAL01, MéXICO, Contoso, Argentina3,

etcétera.

La técnica anterior es a menudo empleada por muchas

empresas para identificar los dispositivos de su red

corporativa.

Antes de comenzar a asignar nombre a los equipos, debemos

considerar siempre lo siguiente:

• El IOS es capaz de aceptar comandos escritos con

mayúsculas o minúsculas (sistema Key sensitive).

• El identificador debe ser corto (por lo tanto capaz de

hacer referencia al nombre de una sucursal o país), pues

el sistema no acepta más de 39 caracteres.

• Para la asignación o cambio de nombre al equipo, debemos

situarnos en el modo de configuración global.

Los datos que se transmiten en

una red pueden circular en tres modos: modo

Simplex, modo Half dúplex y

modo Full dúplex. Este último es regularmente

el más empleado en la actualidad, pues ofrece la

transmisión bidireccional de información de manera

simultánea. Los routers CISCO permiten la elección

entre Half dúplex y Full dúplex.

Es importante tener en cuenta que la

forma de asignar un nombre de identificación al

dispositivo de red CISCO no es cosa del otro mundo, por lo

tanto no nos tomará tiempo ni esfuerzos excesivos.

En forma general, lograremos completar esta tarea mediante

el uso del comando hostname, para ello también será

necesario contar con el nombre que deseamos asignar al

dispositivo; luego de esto, la identificación estará

completa.

Seguridad básica en el router.

En la actualidad, cada vez es más común encontrarnos con

sistemas vulnerables a ataques informáticos. Y desde luego

que las redes no son la excepción. Por ello es importante

contar con ciertas medidas de seguridad, las cuales

cumplan con el objetivo de garantizar la integridad de

todos nuestros datos (en este libro, nos enfocaremos

solamente en el control de acceso).

Los routers, a menudo, pueden ser susceptibles al robo de

identidad, por tal razón, actualmente se hace uso

extensivo de la configuración de contraseñas seguras. Para

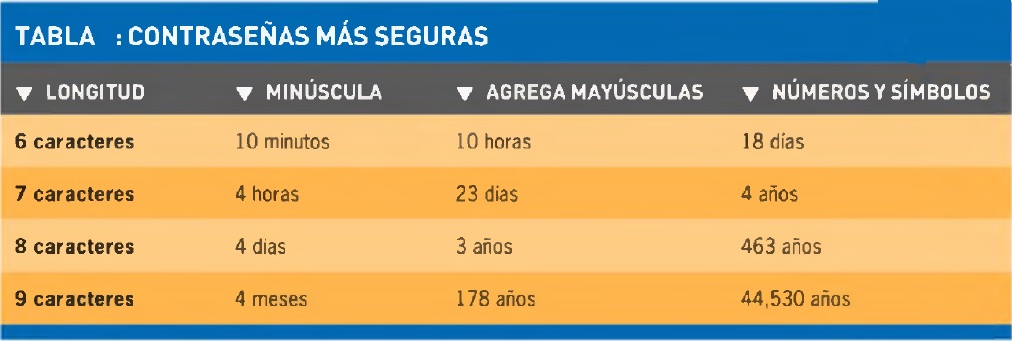

que una clave de acceso sea segura debemos considerar

algunos aspectos fundamentales como la longitud y su

composición: letras mayúsculas y minúsculas, caracteres

especiales (símbolos) y números. Muchos expertos en

seguridad informática recomiendan colocar, cuando menos,

un total de 8 caracteres. De este modo conseguiremos

contraseñas más sólidas (esto implica mayor seguridad para

los sistemas que deseamos proteger).

En la siguiente Tabla vamos a mostrar el tiempo estimado

para descifrar contraseñas en función de su longitud y

composición.

Colocar claves que oscilen entre 8 y 25 caracteres.

Las contraseñas no deben iniciar con ningún espacio en

blanco.

Pueden llevar combinación de letras y caracteres

especiales.

La clave debe tener un período de expiración (recomendable

cambiar periódicamente dichas contraseñas, de este modo se

limita su uso por cierto tiempo).

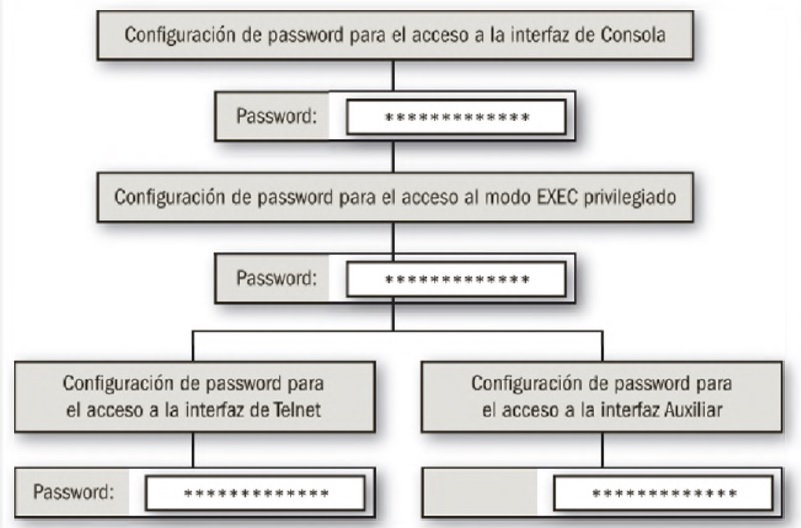

Las contraseñas asignadas sirven para

delegar accesos mediante niveles. Todo esto significa que

no podemos tener acceso al dispositivo sin antes escribir

la contraseña de acceso correcta, lo que implica no poder

entrar a la consola de configuración (CLI del IOS) y, por

consiguiente, a ninguna sesión de usuario (privilegiado y

no privilegiado) de Telnel y Auxiliar.

Con respecto a lo que hemos citado anteriormente,

resaltemos que con fines prácticos, comenzaremos a

realizar la configuración del denominado modo de acceso

EXEC.

En cuanto a la asignación de contraseñas, es aconsejable

tener especial cuidado con el manejo de accesos, pues si

por descuido perdemos algún password, no será posible

ingresar a la configuración y, por consiguiente, no

podremos consultar ni modificar ningún dato residente en

el IOS del sistema. Aunque se sabe que siempre hay una

alternativa de solución para todo, y este caso no puede

ser la excepción. Más adelante, en el tema recuperación de

accesos, vamos a conocer el procedimiento a seguir para

recuperar accesos, ante una posible pérdida de

contraseñas.

Configuración de password para el modo de acceso EXEC

Una vez asignado el nombre, procedamos a colocar una clave

de acceso para la protección del modo de acceso EXEC

privilegiado.

Por lo general, existen dos formas de poder configurar

un password para la protección del modo de acceso EXEC

privilegiado:

Mediante la orden enable password: este comando,

por sí mismo, no ofrece ningún servicio de cifrado, a

menos que sea invocado adicionalmente. Esto se consigue

con el comando Service password-encryption.

Mediante la orden enable secret: proporciona un servicio

de cifrado mucho más seguro que enable password (clave que

se guarda en el archivo de configuración en texto plano).

Para ilustrar lo anterior, analicemos el siguiente Paso a

paso.

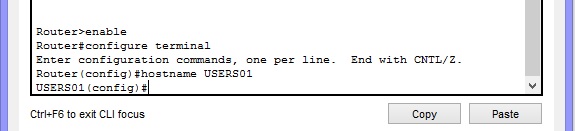

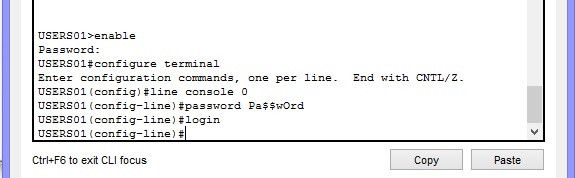

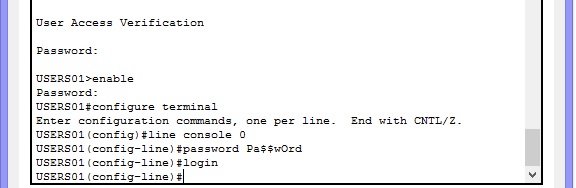

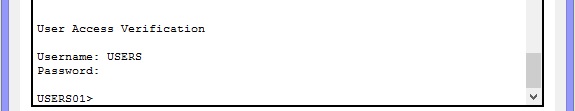

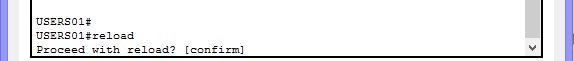

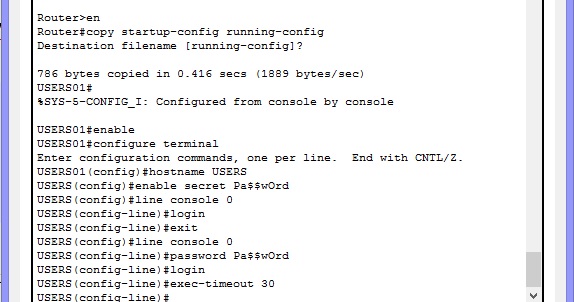

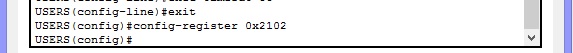

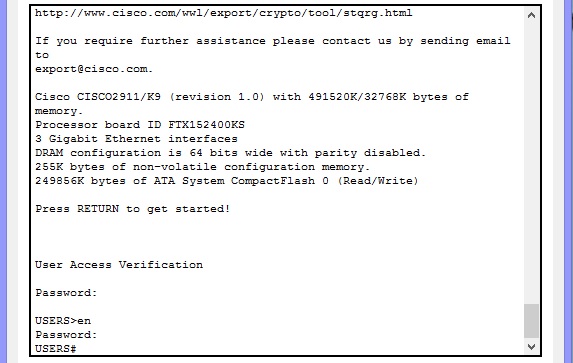

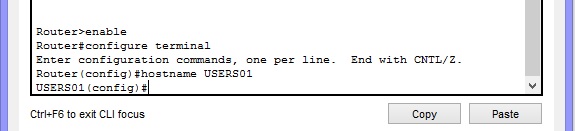

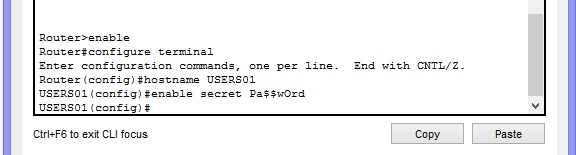

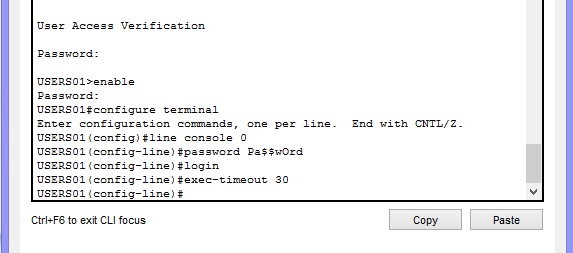

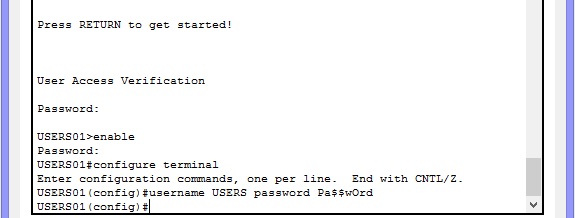

PROTECCION AL MODO PRIVILIGIADO

Ingrese a la consola del router asignamos un nombre al

router, en este caso de ejemplo usaremos el nombre USERS01

al ingresar al modo priviligiado vea que no solicita

password. (enable).

Ingresamos al modo de configuración global (configure

terminal se puede usar támbien config t), y asignamos el

nombre del router.

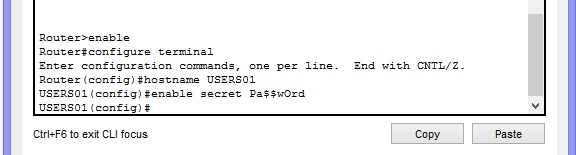

Y asignamos la contrseña con el comando enable

secret Pa$$wOrd:

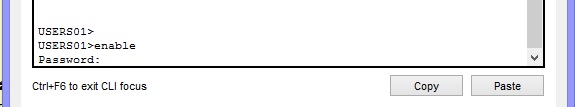

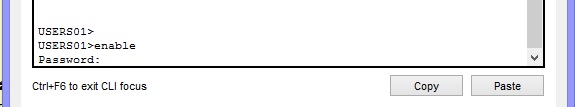

Ahora comprobaremos que ha sido correcto el proceso

necesitamos salir hsata el modo EXEC donde al solicitar

enable nos solicitara la contraseña, escriba exit 2 veces

y saldremos, escriba enable y deberá de solicitar el

password asignado escribamos la contrseña:

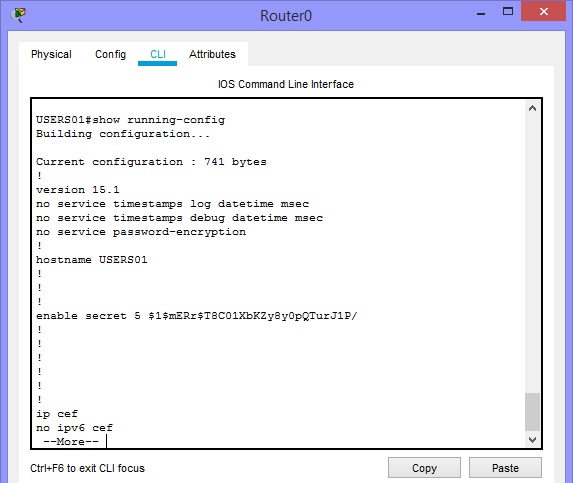

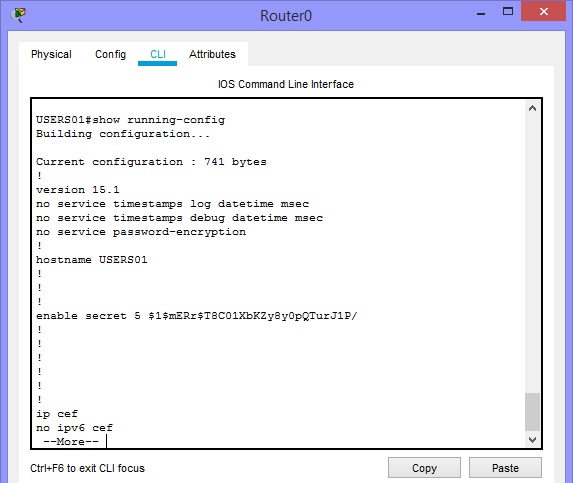

Para la validación de los comandos anteriores, es

necesario estar situado en el modo de configuración

global, pues de lo contrario la terminal del IOS nos

notificará sobre un posible error.

Con el fin de verificar cualquier configuración realizada,

se recomienda el uso del comando show running-config

(ver fichero que almacena los registros de la RAM).

Para guardar el contenido del archivo de configuración

en ejecución en la RAM no volátil (NVRAM), se ejecuta el

comando "copy running-config startup-config". (ya sea

utilizado en ejercicios anteriores)

Configuración de password para la interfaz de consola

Después de haber asignado un nombre válido al equipo,

y haber colocado una clave de acceso al usuario EXEC

privilegiado, procedemos a colocar otra para restringir

el acceso total al router (CLI).

El fin es impedir cualquier manera de acceder a la

consola de configuración (recordemos aquí los niveles

existentes señalados en el tema anterior).

No olvidemos nunca que nuestra interfaz de consola se

trata, precisamente, del entorno de comandos ofrecido por

el IOS de ios dispositivos CISCO, es decir: la interfaz de

línea de comandos que muchos conocemos como CLI.

El comando empleado para acceder a la

interfaz de consola para su configuración es: line

console 0. Este comando debe comenzar a utilizarse

dentro de la configuración global. Y generalmente va

acompañado de un par de comandos adicionales: password y

login.

Debemos considerar que en el sentido estricto de la

palabra, login significa conectar.

De esta manera se emplea como un comando

de sistema que sirve para efectuar la validación de la

contraseña de acceso a la consola. Por lo regular,

encontramos que dicha orden no tendrá efecto si no se ha

configurado un password previo (tengamos en cuenta que en

caso de colocar primeramente el comando login en vez de la

clave, el sistema solicitará el password).

La sintaxis para la asignación de claves

es muy simple y se expresa de la siguiente manera:

#password [contraseña]. Donde contraseña debe ser una

cadena no menor de 8 caracteres con una nomenclatura

especial (como anteriormente se ha explicado).

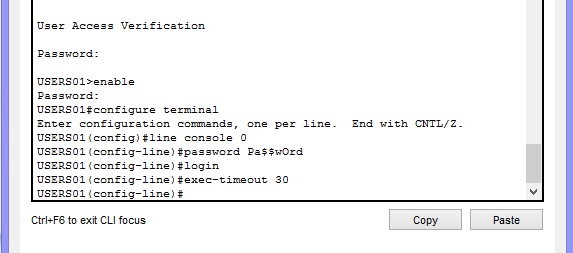

Después de realizar la configuración del

password para consola, notaremos que transcurrido cierto

tiempo ha quedado inactiva la configuración actual, y por

consiguiente, el sistema se encarga de regresarnos al

inicio de la CLI. Esto se debe a que el tiempo de espera

asignado al sistema se ha agotado (generalmente es de 10

minutos). Por lo que nos veremos en la necesidad de

asignar un tiempo mayor, que nos servirá para evitar

demoras durante la configuración. Lo anterior es posible

si hacemos uso del comando exec-timeout.

(Los usuarios exigentes que requieren

de información y recursos acerca de configuración de un

equipo, apertura de puertos y demás, pueden recurrir a

las siguientes páginas de internet: www.adslzone.net y

www.adslayuda.com. Desde aquí será posible incluso

encontrar información sobre los routers más populares

que se encuentran en el mercado.)

el tiempo de inactividad se extiende a 30 minutos.

La orden exec-timeout 0 deja la consola sin tiempo de

desactivación

Una vez hecho lo anterior, obtendremos

como resultado una consola de comandos más segura (en

cuanto a los posibles accesos), aunque debemos tener en

cuenta que esta seguridad no nos protege ante las

vulnerabilidades y los ataques que pudieran producirse al

sistema.

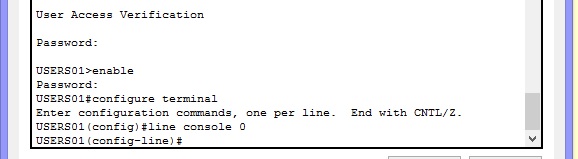

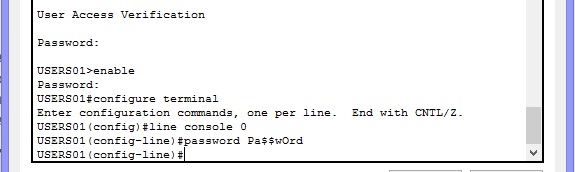

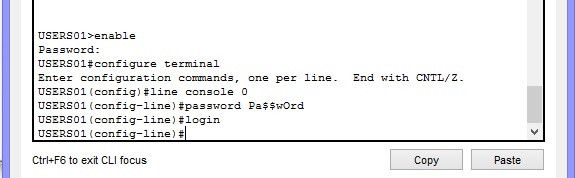

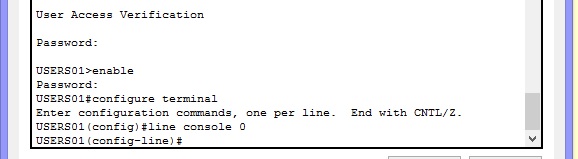

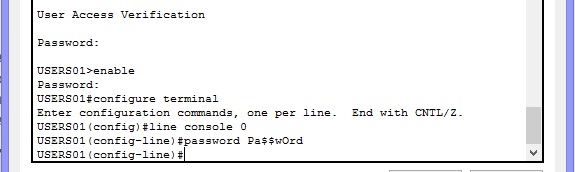

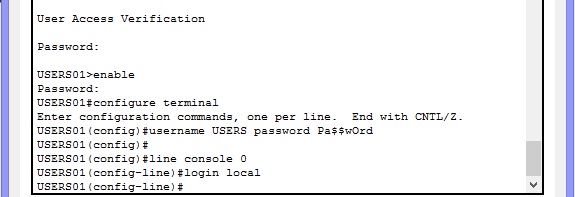

PROTECCIóN DE ACCESO A LA CONSOLA

Ingrese a la consola del router. Posteriormente, trate

de acceder al modo de configuración global. Y desde allí

coloque la orden line console 0

Ahora, asigne una contraseña para proteger el acceso y a

continuación presione la tecla ENTER. Recuerde asignar

passwords distintos a los antes colocados ya que esto, a

menudo, garantiza un mayor nivel de seguridad al equipo.

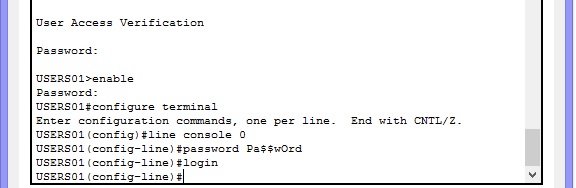

Proceda a colocar la orden login, que

hará posible que se efectúe la configuración previa.

Posteriormente deberá presionar la tecla ENTER, luego

puede finalizar escribiendo el comando exit, guarde la

configuración del router.

Con el fin de verificar que la configuración anterior

surta efecto, recomendamos salir de la terminal y tratar

de ingresar posteriormente. Al intentar ingresar al IOS,

éste nos solicita una clave de acceso.

En el ámbito de las redes, existen dos herramientas para

la configuración vía remota de dispositivos CISCO: Telnet

y SSH.

Telnet (Telecomunications Networks) es una herramienta

visual que está implementada por el protocolo Telnet, el

cual sirve para emular una terminal remota. Es decir, que

se puede utilizar para ejecutar comandos introducidos por

un usuario desde un equipo remoto, con el fin de poder

acceder a la información pública entre sí.

SSH (secure shell) es definido como un

intérprete de órdenes seguras. Consiste en otra

herramienta implementada por el protocolo SSH, que cumple

con el mismo objetivo que Telnet. La diferencia radica en

que esta última es mucho más estable y segura. Cualquiera

de las herramientas anteriores se puede descargar de

internet.

en el caso de ssh se encuentra con el nombre putty en

internet se pude descargar y su instalación es muy simple.

(el alumno deberá de realizar este proceso)

Creación y autenticación de usuarios

Para comenzar a abordar este tema, es importante saber

que prácticamente todo sistema operativo (S.O.) cuenta con

un componente indispensable para el acceso a los usuarios.

Como sabemos, a este elemento se le conoce como cuenta o

sesión de usuario, la cual debe de estar dada de alta con

los privilegios adecuados, por un administrador.

Los dispositivos CISCO también requieren de una

autenticación de usuarios para acceder a sus recursos.

Tengamos en cuenta que la forma más sencilla de crear una

sesión de usuario (usuario y contraseña) se logra mediante

la ejecución de una secuencia de comandos tal y como se

aprecian en el siguiente Paso a paso.

(CISCO se ha encargado de realizar la

develación de cuatro vulnerabilidades en el software de

la familia ASA (Adaptive Security Appliance), las cuales

se centran en la realización de ataques de denegación de

servicio. Los errores pueden ser provocados por mensaje

IKE, URLS’s o certificados que se encuentren

malformados. El fallo dentro de la implementación se

debe al procesamiento de mensajes especiales DNS

que provocan el reinicio de los equipos.)

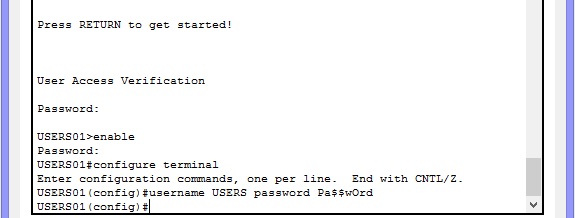

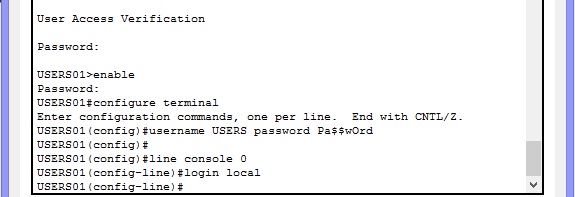

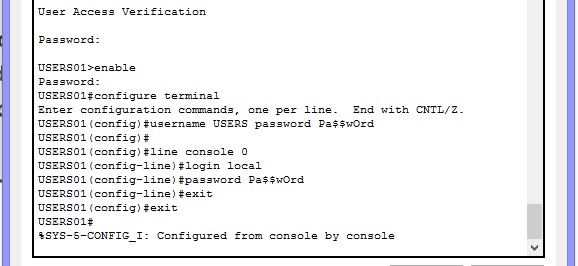

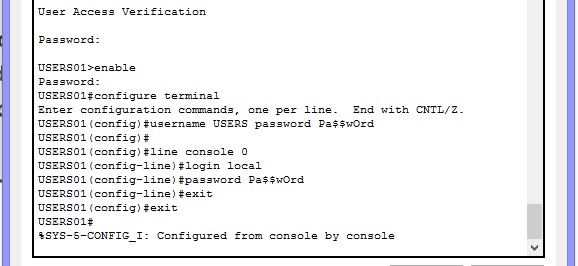

CREACIóN Y AUTENTICACIóN DE USUARIOS

Ingrese a la consola del router. Acceda al modo de

configuración global. Coloque la secuencia: username

[nombre del usuario] password [contraseña].

Proceda a referir la línea del dispositivo a la que

desea que se autentifiquen los usuarios. Refiera la

línea de consola. Presione la tecla ENTER. Después,

coloque el comando login local,y presione ENTER.

Para finalizar con el procedimiento, coloque por última

vez la contraseña anteriormente escrita para la validación

de acceso al modo line. Escriba el comando exit, hasta

salir de la configuración.

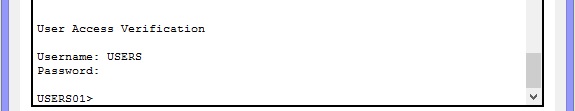

Con el fin de verificar que los cambios han surtido

efecto, una vez que regresó al inicio de la consola,

intente acceder nuevamente. Note que desde este momento,

el IOS solicita al usuario un username y una clave de

acceso. Ingrese los datos solicitados.

Configuración de banners

Un banner también es conocido como mensaje. Su finalidad

consiste en arrojar una serie de notificaciones o

advertencias de configuración (sobre todo en cuanto a

seguridad se refiere). Existen varios tipos de banner. Si

queremos saber cuáles son, podemos ejecutar la orden

banner ? desde nuestra CLI.

TABLA : TIPOS DE BANNER EN DISPOSITIVOS CISCO

TIPO DE BANNER

|

DESCRIPCIóN

|

Banner motd

|

Ofrece la posibilidad de colocar un mensaje

diario. Es el más utilizado por los

administradores.

|

Banner login

|

Empleado para configurar mensajes para Telnet

(ingreso en forma remota)

|

Banner exec

|

Muestra un mensaje que puede ser visualizado

después de ingresar la contraseña.

|

Es importante saber que la sintaxis de la orden banner

se puede expresar de la siguiente manera:

USERS(config)#banner motd *Bienvenido*

Notemos que la estructura de la orden

que acabamos de presentar se compone del tipo de banner

que deseamos configurar y, en seguida, vemos el mensaje

que vamos a arrojar. Es necesario que este mensaje se

encuentre escrito entre asteriscos.

Consideremos que el banner motd ofrece la posibilidad de

establecer un mensaje diario, el banner login será visto

al establecer una sesión de telnet, el banner exec al

pasar la password al modo privilegiado.

En este sentido un mensaje de inicio de sesión debe

advertir que solo los usuarios autorizados deben intentar

el acceso. Es necesario evitar mensajes del estilo

“!bienvenido¡" por el contrario, dejar bien en claro que

cualquier intrusión sin autorización estará penalizada por

la ley vigente.

El alumno deberá de probar generar banners con el

mensaje apropiado.

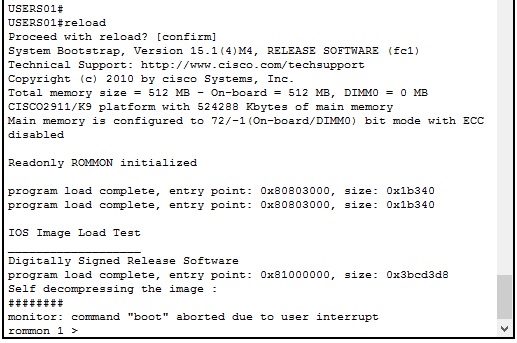

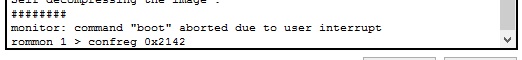

Recuperación de accesos

Seguramente en más de una ocasión nos hemos visto en la

necesidad de recuperar un acceso a la consola de un

dispositivo de red. A continuación, vamos a develar uno de

los secretos mejor guardados por muchos administradores de

redes CISCO, que tienen como propósito darnos a conocer el

proceso de recuperación de acceso a un equipo de cuya

contraseña no ha quedado una sola evidencia.

Antes de dar inicio, debemos aclarar que no es lo mismo

recuperar un acceso, que recuperar un password. Puesto que

se sabe que las claves raramente se pueden rescatar (si se

trata de contraseñas seguras) ante un posible extravío u

olvido. La razón más contundente es porque estas

permanecen cifradas en el propio sistema operativo. No

obstante, siempre existe una solución a todos nuestros

problemas, y este punto no es la excepción.

Llevar a cabo el proceso de recuperación de accesos no

es cosa del otro mundo, sin embargo, es indispensable que

poseamos los conocimientos previos sobre configuración de

equipo, y conocer algunos conceptos elementales:

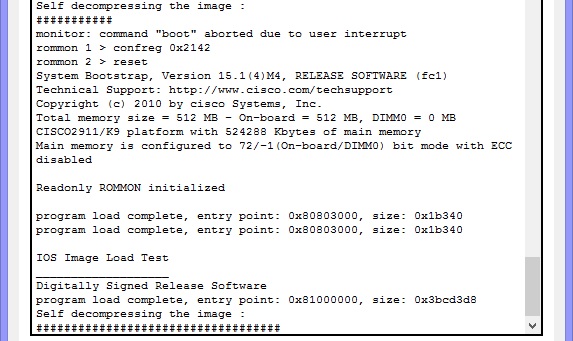

Secuencia de arranque: recordemos que se

trata del proceso emitido por un dispositivo de red (cada

vez que se enciende) en el que se busca un sistema

operativo (IOS) que gobernará su funcionamiento. Para

obtener mayor información respecto a las fases del proceso

de arranque de un router, aconsejamos analizar su proceso

de inicio.

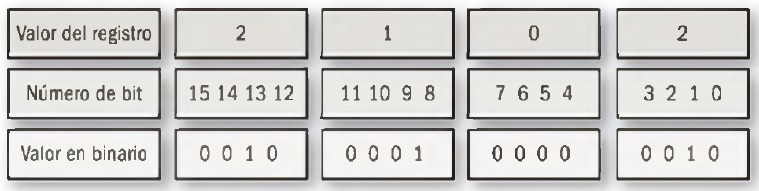

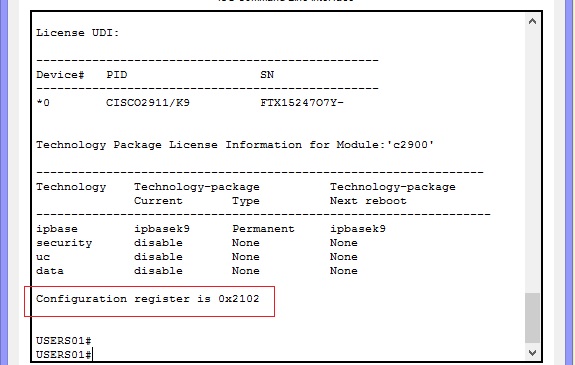

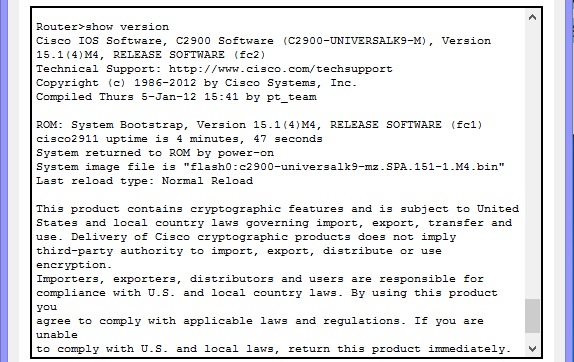

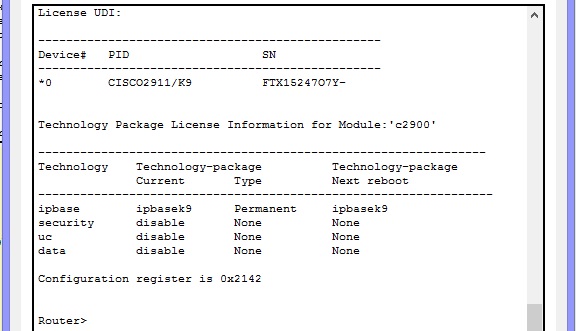

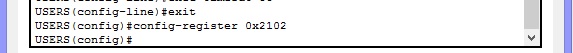

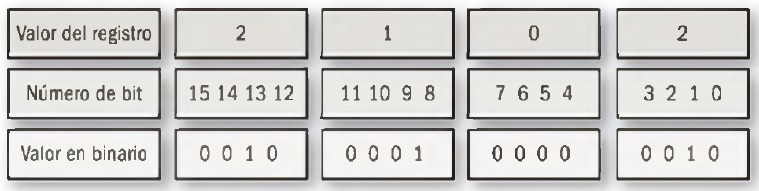

Registro de configuración (configuration

register): consiste en un registro de 16 bits almacenado

por default en la NVRAM del dispositivo. Su valor por

defecto es 0X2102. Como se puede apreciar, dicho

dato se expresa en nomenclatura hexadecimal (tal y como lo

indican los dos primeros caracteres de la cadena -Ox).

Para visualizar este dato, podemos invocar el comando show

versión desde el modo EXEC privilegiado del equipo. En

cambio, para la modificación del presente registro (tarea

que se tiene que efectuar para la recuperación de

accesos), se usa el comando config-register desde el modo

de configuración global.

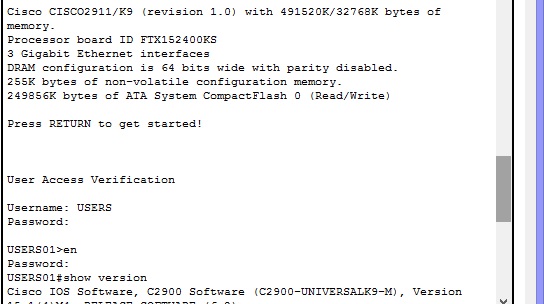

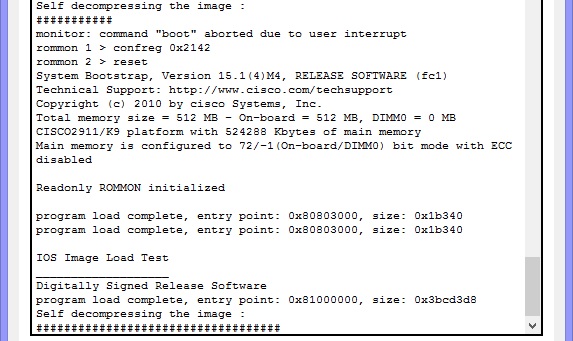

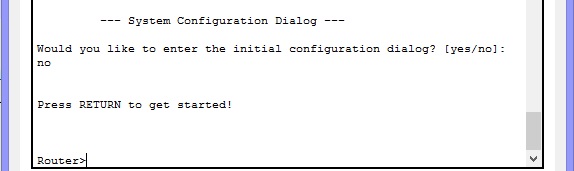

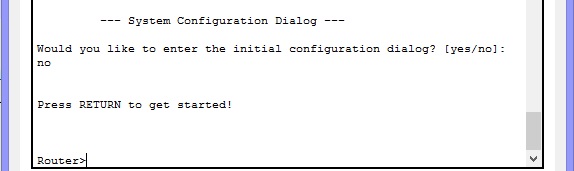

Una vez reiniciado el dispositivo, aparecerá el diálogo

de configuración del equipo. Coloque No, y posteriormente,

verifique el registro de configuración con ayuda de show

versión desde el modo de acceso EXEC usuario.

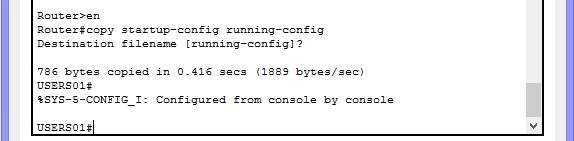

Proceda a realizar la copia de toda la información

almacenada en la NVRAM a la memoria RAM del dispositivo.

Posiciónese en el modo de acceso EXEC privilegiado y

ejecute copy startup-config running-config.

Ahora proceda a habilitar nuevas claves de acceso y

configuración de usuarios (protección de modo EXEC,

protección de línea de consola, VTY y AUX). Trate de

colocar passwords válidos y de habilitarlos con la orden

login.